Inhalt

- Schritte

- Teil 1 von 4: Bereiten Sie sich auf Wi-Fi-Hacking vor

- Teil 2 von 4: WLAN hacken

- Teil 3 von 4: Aircrack-Ng auf Computern ohne GPU verwenden

- Teil 4 von 4: Verwenden Sie Todesangriffe, um einen Handschlag zu erzwingen

- Tipps

- Warnungen

In diesem Artikel erfahren Sie, wie Sie das WPA- oder WPA2-Netzwerkkennwort mit Kali Linux hacken.

Schritte

Teil 1 von 4: Bereiten Sie sich auf Wi-Fi-Hacking vor

1 Sehen Sie sich die Bedingungen für legales WLAN-Hacking an. In den meisten Ländern ist das Hacken eines WPA- oder WPA2-Netzwerks nur akzeptabel, wenn das Netzwerk Ihnen oder jemandem gehört, der Ihnen die Erlaubnis zum Hacken erteilt hat.

1 Sehen Sie sich die Bedingungen für legales WLAN-Hacking an. In den meisten Ländern ist das Hacken eines WPA- oder WPA2-Netzwerks nur akzeptabel, wenn das Netzwerk Ihnen oder jemandem gehört, der Ihnen die Erlaubnis zum Hacken erteilt hat. - Das Hacken von Netzwerken, die die oben genannten Kriterien nicht erfüllen, ist illegal und kann eine Straftat darstellen.

2 Laden Sie das Kali Linux-Disk-Image herunter. Kali Linux ist das am besten geeignete Tool zum Knacken von WPA und WPA2. Das Kali Linux Installationsimage (ISO) kann wie folgt heruntergeladen werden:

2 Laden Sie das Kali Linux-Disk-Image herunter. Kali Linux ist das am besten geeignete Tool zum Knacken von WPA und WPA2. Das Kali Linux Installationsimage (ISO) kann wie folgt heruntergeladen werden: - Rufen Sie in einem Computerbrowser https://www.kali.org/downloads/ auf.

- Drücken Sie HTTP neben der Version von Kali, die Sie verwenden möchten.

- Warten Sie, bis der Download abgeschlossen ist.

3 Stecken Sie den USB-Stick in Ihren Computer. Dazu benötigen Sie einen USB-Stick von mindestens 4 Gigabyte.

3 Stecken Sie den USB-Stick in Ihren Computer. Dazu benötigen Sie einen USB-Stick von mindestens 4 Gigabyte.  4 Machen Sie das USB-Flash-Laufwerk bootfähig. Dies ist erforderlich, um den USB-Stick als Installationsort zu verwenden.

4 Machen Sie das USB-Flash-Laufwerk bootfähig. Dies ist erforderlich, um den USB-Stick als Installationsort zu verwenden. - Sie können für diesen Schritt auch einen Mac verwenden.

5 Verschieben Sie die Kali Linux ISO-Datei auf Ihren USB-Stick. Öffnen Sie Ihr USB-Flash-Laufwerk und ziehen Sie dann die heruntergeladene Kali Linux ISO-Datei in das Laufwerksfenster.

5 Verschieben Sie die Kali Linux ISO-Datei auf Ihren USB-Stick. Öffnen Sie Ihr USB-Flash-Laufwerk und ziehen Sie dann die heruntergeladene Kali Linux ISO-Datei in das Laufwerksfenster. - Trennen Sie das USB-Speichergerät nicht vom Computer, nachdem der Übertragungsprozess abgeschlossen ist.

6 Installieren Sie Kali-Linux. Gehen Sie folgendermaßen vor, um Kali Linux auf Ihrem Computer zu installieren:

6 Installieren Sie Kali-Linux. Gehen Sie folgendermaßen vor, um Kali Linux auf Ihrem Computer zu installieren: - Starten Sie Ihren Windows-Computer neu.

- Rufen Sie das BIOS-Menü auf.

- Konfigurieren Sie Ihren Computer so, dass er von einem USB-Stick startet. Suchen Sie dazu den Abschnitt Boot Options, wählen Sie den Namen des USB-Laufwerks aus und verschieben Sie es ganz nach oben in die Liste.

- Speichern und beenden Sie und warten Sie, bis das Installationsfenster von Kali Linux angezeigt wird (möglicherweise müssen Sie Ihren Computer neu starten).

- Folgen Sie den Anweisungen, um Kali Linux zu installieren.

7 Kaufen Sie einen Wi-Fi-Adapter, der den Überwachungsmodus unterstützt. Wi-Fi-Adapter finden Sie in Online- oder Computer-Hardware-Shops. Der WLAN-Adapter muss den Überwachungsmodus (RFMON) unterstützen, sonst können Sie das Netzwerk nicht hacken.

7 Kaufen Sie einen Wi-Fi-Adapter, der den Überwachungsmodus unterstützt. Wi-Fi-Adapter finden Sie in Online- oder Computer-Hardware-Shops. Der WLAN-Adapter muss den Überwachungsmodus (RFMON) unterstützen, sonst können Sie das Netzwerk nicht hacken. - Viele Computer verfügen über integrierte RFMON-WLAN-Adapter. Versuchen Sie daher vor dem Kauf unbedingt die ersten vier Schritte im nächsten Abschnitt.

- Wenn Sie Kali Linux in einer virtuellen Maschine verwenden, benötigen Sie unabhängig von der Computerkarte einen Wi-Fi-Adapter.

8 Melden Sie sich als Root bei Kali Linux an. Geben Sie Ihren Benutzernamen und Ihr Passwort ein, um sich anzumelden.

8 Melden Sie sich als Root bei Kali Linux an. Geben Sie Ihren Benutzernamen und Ihr Passwort ein, um sich anzumelden. - Während des Hacking-Vorgangs müssen Sie sich jederzeit im Root-Konto befinden.

9 Verbinden Sie Ihren Wi-Fi-Adapter mit Ihrem Kali Linux-Computer. Nach einem Moment beginnt die Karte mit dem Herunterladen und Installieren von Treibern. Befolgen Sie bei Aufforderung die Anweisungen auf dem Bildschirm, um die Einrichtung abzuschließen. Nachdem Sie diesen Schritt abgeschlossen haben, können Sie mit dem Knacken des ausgewählten Netzwerks beginnen.

9 Verbinden Sie Ihren Wi-Fi-Adapter mit Ihrem Kali Linux-Computer. Nach einem Moment beginnt die Karte mit dem Herunterladen und Installieren von Treibern. Befolgen Sie bei Aufforderung die Anweisungen auf dem Bildschirm, um die Einrichtung abzuschließen. Nachdem Sie diesen Schritt abgeschlossen haben, können Sie mit dem Knacken des ausgewählten Netzwerks beginnen. - Wenn Sie die Karte bereits auf Ihrem Computer konfiguriert haben, müssen Sie sie noch für Kali Linux konfigurieren, indem Sie sie erneut anschließen.

- In der Regel reicht es aus, die Karte einfach an einen Computer anzuschließen, um sie zu konfigurieren.

Teil 2 von 4: WLAN hacken

1 Öffnen Sie das Terminal auf Ihrem Kali Linux-Computer. Suchen Sie das Terminal-Anwendungssymbol, das einem schwarzen Quadrat mit weißen "> _"-Zeichen ähnelt, und klicken Sie darauf.

1 Öffnen Sie das Terminal auf Ihrem Kali Linux-Computer. Suchen Sie das Terminal-Anwendungssymbol, das einem schwarzen Quadrat mit weißen "> _"-Zeichen ähnelt, und klicken Sie darauf. - Oder klick einfach Alt+Strg+TTerminal zu öffnen.

2 Geben Sie den Befehl Aircrack-ng install ein. Geben Sie den folgenden Befehl ein und klicken Sie auf ↵ Betreten:

2 Geben Sie den Befehl Aircrack-ng install ein. Geben Sie den folgenden Befehl ein und klicken Sie auf ↵ Betreten: sudo apt-get install aircrack-ng

3 Geben Sie Ihr Passwort ein, wenn Sie dazu aufgefordert werden. Geben Sie Ihr Passwort ein, um sich bei Ihrem Computer anzumelden und klicken Sie auf ↵ Betreten... Dadurch erhalten alle Befehle, die im Terminal ausgeführt werden, Root-Rechte.

3 Geben Sie Ihr Passwort ein, wenn Sie dazu aufgefordert werden. Geben Sie Ihr Passwort ein, um sich bei Ihrem Computer anzumelden und klicken Sie auf ↵ Betreten... Dadurch erhalten alle Befehle, die im Terminal ausgeführt werden, Root-Rechte. - Wenn Sie ein anderes Terminalfenster öffnen (was später in diesem Artikel beschrieben wird), müssen Sie Befehle mit dem Präfix ausführen sudo und/oder geben Sie das Passwort erneut ein.

4 Installieren Sie Aircrack-ng. Wenn Sie dazu aufgefordert werden, klicken Sie auf Ja, und warten Sie dann, bis die Installation des Programms abgeschlossen ist.

4 Installieren Sie Aircrack-ng. Wenn Sie dazu aufgefordert werden, klicken Sie auf Ja, und warten Sie dann, bis die Installation des Programms abgeschlossen ist.  5 Aktivieren Sie airmon-ng. Geben Sie den folgenden Befehl ein und klicken Sie auf ↵ Betreten.

5 Aktivieren Sie airmon-ng. Geben Sie den folgenden Befehl ein und klicken Sie auf ↵ Betreten. airmon-ng

6 Suchen Sie den Namen des Überwachungssystems. Sie finden es in der Spalte "Schnittstelle".

6 Suchen Sie den Namen des Überwachungssystems. Sie finden es in der Spalte "Schnittstelle". - Wenn Sie sich in Ihr eigenes Netzwerk hacken, sollte es "wlan0" heißen.

- Wenn Sie den Namen des Überwachungssystems nicht sehen, unterstützt Ihr Wi-Fi-Adapter den Überwachungsmodus nicht.

7 Beginnen Sie mit der Überwachung Ihres Netzwerks. Geben Sie dazu den folgenden Befehl ein und drücken Sie ↵ Betreten:

7 Beginnen Sie mit der Überwachung Ihres Netzwerks. Geben Sie dazu den folgenden Befehl ein und drücken Sie ↵ Betreten: airmon-ng start wlan0

- Ersetzen Sie "wlan0" durch den Namen des Zielnetzwerks, wenn es einen anderen Namen hat.

8 Aktivieren Sie die Monitormodus-Schnittstelle. Geben Sie den folgenden Befehl ein:

8 Aktivieren Sie die Monitormodus-Schnittstelle. Geben Sie den folgenden Befehl ein: iwconfig

9 Beenden Sie alle Prozesse, die Fehler auslösen. In einigen Fällen kann es zu Konflikten zwischen dem Wi-Fi-Adapter und laufenden Diensten auf dem Computer kommen. Beenden Sie diese Prozesse, indem Sie den folgenden Befehl eingeben:

9 Beenden Sie alle Prozesse, die Fehler auslösen. In einigen Fällen kann es zu Konflikten zwischen dem Wi-Fi-Adapter und laufenden Diensten auf dem Computer kommen. Beenden Sie diese Prozesse, indem Sie den folgenden Befehl eingeben: airmon-ng check kill

10 Überprüfen Sie den Namen der Überwachungsschnittstelle. Normalerweise wird es "mon0" oder "wlan0mon" genannt.

10 Überprüfen Sie den Namen der Überwachungsschnittstelle. Normalerweise wird es "mon0" oder "wlan0mon" genannt.  11 Weisen Sie den Computer an, alle benachbarten Router abzuhören. Um eine Liste aller Router im Bereich zu erhalten, geben Sie den folgenden Befehl ein:

11 Weisen Sie den Computer an, alle benachbarten Router abzuhören. Um eine Liste aller Router im Bereich zu erhalten, geben Sie den folgenden Befehl ein: airodump-ng mon0

- Ersetzen Sie „mon0“ durch den Namen der Überwachungsschnittstelle aus dem vorherigen Schritt.

12 Suchen Sie den Router, den Sie hacken möchten. Am Ende jeder Textzeile wird ein Name angezeigt. Suchen Sie den Namen, der zu dem Netzwerk gehört, das Sie hacken möchten.

12 Suchen Sie den Router, den Sie hacken möchten. Am Ende jeder Textzeile wird ein Name angezeigt. Suchen Sie den Namen, der zu dem Netzwerk gehört, das Sie hacken möchten.  13 Stellen Sie sicher, dass der Router WPA- oder WPA2-Sicherheit verwendet. Wenn Sie direkt links neben dem Netzwerknamen "WPA" oder "WPA2" sehen, lesen Sie weiter. Andernfalls funktioniert es nicht, das Netzwerk zu hacken.

13 Stellen Sie sicher, dass der Router WPA- oder WPA2-Sicherheit verwendet. Wenn Sie direkt links neben dem Netzwerknamen "WPA" oder "WPA2" sehen, lesen Sie weiter. Andernfalls funktioniert es nicht, das Netzwerk zu hacken.  14 Notieren Sie sich die MAC-Adresse und die Kanalnummer des Routers. Diese Informationen befinden sich links neben dem Netzwerknamen:

14 Notieren Sie sich die MAC-Adresse und die Kanalnummer des Routers. Diese Informationen befinden sich links neben dem Netzwerknamen: - Die MAC-Adresse ist die Zahlenfolge ganz links in der Router-Reihe.

- Kanal ist die Nummer (z. B. 0, 1, 2 usw.) links neben dem WPA- oder WPA2-Tag.

15 Überwachen Sie das ausgewählte Netzwerk, um einen Handshake zu erhalten. Ein Handshake tritt auf, wenn ein Gerät eine Verbindung zu einem Netzwerk herstellt (z. B. wenn ein Computer eine Verbindung zu einem Router herstellt). Geben Sie den folgenden Code ein und stellen Sie sicher, dass die erforderlichen Befehlskomponenten durch Ihre Netzwerkdaten ersetzt werden:

15 Überwachen Sie das ausgewählte Netzwerk, um einen Handshake zu erhalten. Ein Handshake tritt auf, wenn ein Gerät eine Verbindung zu einem Netzwerk herstellt (z. B. wenn ein Computer eine Verbindung zu einem Router herstellt). Geben Sie den folgenden Code ein und stellen Sie sicher, dass die erforderlichen Befehlskomponenten durch Ihre Netzwerkdaten ersetzt werden: airodump-ng -c Kanal --bssid MAC -w / root / Desktop / mon0

- Ersetzen Sie „Kanal“ durch die Kanalnummer, die Sie im vorherigen Schritt gefunden haben.

- Ersetzen Sie „MAC“ durch die MAC-Adresse, die Sie im vorherigen Schritt gefunden haben.

- Denken Sie daran, "mon0" durch Ihren Schnittstellennamen zu ersetzen.

- Beispieladresse:

airodump-ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Warten Sie, bis der Handshake erscheint. Sobald Sie in der oberen rechten Ecke des Bildschirms eine Zeile mit der Aufschrift „WPA-Handshake:“ gefolgt von einer MAC-Adresse sehen, können Sie mit dem Hacken fortfahren.

16 Warten Sie, bis der Handshake erscheint. Sobald Sie in der oberen rechten Ecke des Bildschirms eine Zeile mit der Aufschrift „WPA-Handshake:“ gefolgt von einer MAC-Adresse sehen, können Sie mit dem Hacken fortfahren. - Wenn Sie nicht warten möchten, können Sie den Handshake mit einer Deauth-Attacke erzwingen.

17 Beenden Sie airodump-ng und öffnen Sie Ihren Desktop. Klicke auf Strg+Czum Beenden und suchen Sie dann die Datei ".cap" auf Ihrem Computer-Desktop.

17 Beenden Sie airodump-ng und öffnen Sie Ihren Desktop. Klicke auf Strg+Czum Beenden und suchen Sie dann die Datei ".cap" auf Ihrem Computer-Desktop.  18 Benennen Sie die Datei um ".Deckel". Es ist zwar nicht erforderlich, erleichtert aber die weitere Arbeit. Geben Sie den folgenden Befehl ein, um den Namen zu ändern, und ersetzen Sie "name" durch einen beliebigen Dateinamen:

18 Benennen Sie die Datei um ".Deckel". Es ist zwar nicht erforderlich, erleichtert aber die weitere Arbeit. Geben Sie den folgenden Befehl ein, um den Namen zu ändern, und ersetzen Sie "name" durch einen beliebigen Dateinamen: mv ./-01.cap name.cap

- Wenn die Datei „.cap“ nicht „-01.cap“ heißt, ersetzen Sie „-01.cap“ durch den Namen der Datei „.cap“.

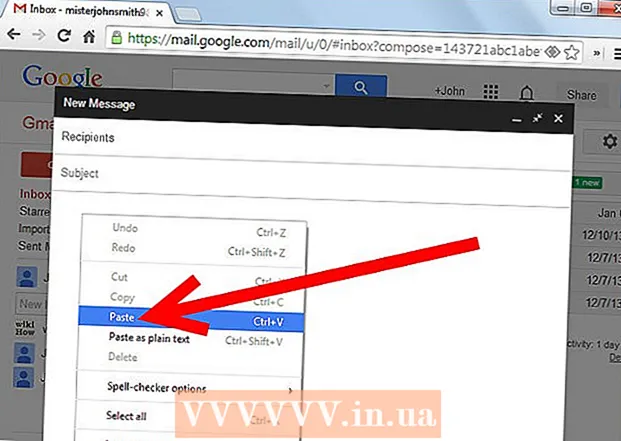

19 Konvertieren Sie die Datei ".Cap" in das ".hccapx"-Format. Dies kann mit dem Kali Linux-Konverter erfolgen. Geben Sie den folgenden Befehl ein und achten Sie darauf, "name" durch den Namen Ihrer Datei zu ersetzen:

19 Konvertieren Sie die Datei ".Cap" in das ".hccapx"-Format. Dies kann mit dem Kali Linux-Konverter erfolgen. Geben Sie den folgenden Befehl ein und achten Sie darauf, "name" durch den Namen Ihrer Datei zu ersetzen: cap2hccapx.bin name.cap name.hccapx

- Alternativ können Sie zu https://hashcat.net/cap2hccapx/ gehen und die .cap-Datei in den Konverter hochladen, indem Sie auf Durchsuchen klicken und Ihre Datei auswählen.Klicken Sie nach dem Herunterladen der Datei auf „Konvertieren“, um sie zu konvertieren, und laden Sie sie dann erneut auf Ihren Desktop herunter, bevor Sie fortfahren.

20 Installieren Sie naive-hashcat. Dies ist der Dienst, den Sie verwenden, um Ihr Passwort zu knacken. Geben Sie die folgenden Befehle der Reihe nach ein:

20 Installieren Sie naive-hashcat. Dies ist der Dienst, den Sie verwenden, um Ihr Passwort zu knacken. Geben Sie die folgenden Befehle der Reihe nach ein: sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Wenn Ihr Computer keine GPU hat, müssen Sie aircrack-ng verwenden.

21 Führen Sie naive-hashcat aus. Geben Sie nach Abschluss der Installation den folgenden Befehl ein (ersetzen Sie alle Verweise auf „name“ durch den Namen Ihrer „.cap“-Datei):

21 Führen Sie naive-hashcat aus. Geben Sie nach Abschluss der Installation den folgenden Befehl ein (ersetzen Sie alle Verweise auf „name“ durch den Namen Ihrer „.cap“-Datei): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Warten Sie, bis das Netzwerkkennwort geknackt ist. Sobald Sie das Passwort knacken, wird seine Zeichenfolge der Datei "name.pot" hinzugefügt, die sich im Verzeichnis "naive-hashcat" befindet. Das Wort oder der Satz nach dem letzten Doppelpunkt in dieser Zeile ist das Passwort.

22 Warten Sie, bis das Netzwerkkennwort geknackt ist. Sobald Sie das Passwort knacken, wird seine Zeichenfolge der Datei "name.pot" hinzugefügt, die sich im Verzeichnis "naive-hashcat" befindet. Das Wort oder der Satz nach dem letzten Doppelpunkt in dieser Zeile ist das Passwort. - Das Knacken eines Passworts kann mehrere Stunden bis mehrere Monate dauern.

Teil 3 von 4: Aircrack-Ng auf Computern ohne GPU verwenden

1 Laden Sie die Wörterbuchdatei herunter. Die am häufigsten verwendete Wörterbuchdatei ist "Rock You". Laden Sie es herunter, indem Sie den folgenden Befehl eingeben:

1 Laden Sie die Wörterbuchdatei herunter. Die am häufigsten verwendete Wörterbuchdatei ist "Rock You". Laden Sie es herunter, indem Sie den folgenden Befehl eingeben: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Beachten Sie, dass aircrack-ng kein WPA- oder WPA2-Passwort knacken kann, wenn das Passwort nicht in der Wortliste enthalten ist.

2 Sagen Sie aircrack-ng, dass es mit dem Knacken des Passworts beginnen soll. Geben Sie den folgenden Befehl ein und achten Sie darauf, die erforderlichen Netzwerkinformationen anzugeben:

2 Sagen Sie aircrack-ng, dass es mit dem Knacken des Passworts beginnen soll. Geben Sie den folgenden Befehl ein und achten Sie darauf, die erforderlichen Netzwerkinformationen anzugeben: aircrack-ng -a2 -b MAC -w rockyou.txt name.cap

- Wenn Sie anstelle des WPA2-Netzwerks das WPA-Netzwerk knacken, ersetzen Sie "-a2" durch -ein.

- Ersetzen Sie „MAC“ durch die MAC-Adresse, die Sie im vorherigen Abschnitt gefunden haben.

- Ersetzen Sie "name" durch den Namen der Datei ".cap".

3 Warten Sie, bis das Terminal die Ergebnisse anzeigt. Wenn Sie die Überschrift "SCHLÜSSEL GEFUNDEN!" (Schlüssel gefunden), also hat aircrack-ng das Passwort gefunden. Das Passwort wird in Klammern rechts neben der Überschrift „SCHLÜSSEL GEFUNDEN!“ angezeigt.

3 Warten Sie, bis das Terminal die Ergebnisse anzeigt. Wenn Sie die Überschrift "SCHLÜSSEL GEFUNDEN!" (Schlüssel gefunden), also hat aircrack-ng das Passwort gefunden. Das Passwort wird in Klammern rechts neben der Überschrift „SCHLÜSSEL GEFUNDEN!“ angezeigt.

Teil 4 von 4: Verwenden Sie Todesangriffe, um einen Handschlag zu erzwingen

- 1 Finden Sie heraus, was der Todesangriff bewirkt. Deauth-Angriffe senden bösartige Deauthentifizierungspakete an den von Ihnen gehackten Router, wodurch das Internet offline geht und der Benutzer aufgefordert wird, sich erneut anzumelden. Nachdem der Benutzer angemeldet ist, fangen Sie den Handshake ab.

2 Verfolgen Sie Ihr Netzwerk. Geben Sie den folgenden Befehl ein und geben Sie an, wo Sie Informationen zu Ihrem Netzwerk benötigen:

2 Verfolgen Sie Ihr Netzwerk. Geben Sie den folgenden Befehl ein und geben Sie an, wo Sie Informationen zu Ihrem Netzwerk benötigen: airodump-ng -c Kanal --bssid MAC

- Beispielsweise:

airodump-ng -c 1 --bssid 9C: 5C: 8E: C9: AB: C0

- Beispielsweise:

3 Warten Sie, bis sich jemand mit dem Netzwerk verbindet. Sobald Sie zwei MAC-Adressen nebeneinander sehen (und daneben eine Textzeichenfolge mit dem Namen des Herstellers), können Sie fortfahren.

3 Warten Sie, bis sich jemand mit dem Netzwerk verbindet. Sobald Sie zwei MAC-Adressen nebeneinander sehen (und daneben eine Textzeichenfolge mit dem Namen des Herstellers), können Sie fortfahren. - Dies zeigt an, dass der Client (z. B. ein Computer) jetzt mit dem Netzwerk verbunden ist.

4 Öffnen Sie ein neues Terminalfenster. Drücken Sie dazu einfach Alt+Strg+T... Stellen Sie sicher, dass airodump-ng noch im Terminalfenster im Hintergrund ausgeführt wird.

4 Öffnen Sie ein neues Terminalfenster. Drücken Sie dazu einfach Alt+Strg+T... Stellen Sie sicher, dass airodump-ng noch im Terminalfenster im Hintergrund ausgeführt wird.  5 Senden Sie die Todespakete. Geben Sie den folgenden Befehl ein und ersetzen Sie Ihre Netzwerkinformationen:

5 Senden Sie die Todespakete. Geben Sie den folgenden Befehl ein und ersetzen Sie Ihre Netzwerkinformationen: aireplay-ng -0 2 -a MAC1 -c MAC2 mon0

- Die Zahl „2“ ist für die Anzahl der gesendeten Pakete verantwortlich. Sie können diese Zahl erhöhen oder verringern, denken Sie jedoch daran, dass das Senden von mehr als zwei Paketen zu einer spürbaren Sicherheitsverletzung führen kann.

- Ersetzen Sie „MAC1“ durch die MAC-Adresse ganz links unten im Terminal-Hintergrundfenster.

- Ersetzen Sie „MAC2“ durch die MAC-Adresse ganz rechts unten im Terminal-Hintergrundfenster.

- Denken Sie daran, "mon0" durch den Schnittstellennamen zu ersetzen, den Sie gefunden haben, als der Computer nach Routern gesucht hat.

- Ein Beispielbefehl sieht so aus:

aireplay-ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Öffnen Sie das ursprüngliche Terminalfenster erneut. Kehren Sie zum Terminalfenster im Hintergrund zurück, wenn Sie mit dem Senden von Deauth-Paketen fertig sind.

6 Öffnen Sie das ursprüngliche Terminalfenster erneut. Kehren Sie zum Terminalfenster im Hintergrund zurück, wenn Sie mit dem Senden von Deauth-Paketen fertig sind.  7 Finden Sie einen Händedruck. Wenn Sie das WPA-Handshake:-Tag und die Adresse daneben sehen, können Sie mit dem Hacken des Netzwerks beginnen.

7 Finden Sie einen Händedruck. Wenn Sie das WPA-Handshake:-Tag und die Adresse daneben sehen, können Sie mit dem Hacken des Netzwerks beginnen.

Tipps

- Die Verwendung dieser Methode, um Ihr eigenes WLAN-Netzwerk auf Schwachstellen zu überprüfen, bevor der Server gestartet wird, ist eine gute Möglichkeit, Ihr System auf solche Angriffe vorzubereiten.

Warnungen

- In den meisten Ländern ist es illegal, das Wi-Fi-Netzwerk von jemandem ohne Erlaubnis zu hacken. Führen Sie die obigen Schritte nur in einem Netzwerk aus, das Ihnen gehört oder für das Sie eine Testerlaubnis haben.

- Das Senden von mehr als zwei Deauth-Paketen kann den Zielcomputer zum Absturz bringen und Verdacht erregen.