Inhalt

Es gibt zwei Arten von Hackern (diejenigen, die unbefugten Zugriff auf Informationssysteme erhalten) - diejenigen, die gerne Dinge zerlegen, um eine bessere Welt zu schaffen, und diejenigen, die gerne Ärger verursachen und anderen Schaden zufügen. Letztere sind diejenigen, nach denen Sie Ausschau halten sollten (der erste Typ benötigt nur einen offenen und offenen Blick). Wenn Sie befürchten, dass auf Ihren Computer oder Ihr elektronisches Gerät ohne Ihre Erlaubnis zugegriffen wurde, nehmen Sie dieses intuitive Anliegen nicht leicht und handeln Sie schnell. Hacker können auf unerwartete Weise in das Gerät eindringen, aber auch verstehen, dass Sie dies durch einen Blick auf den Bildschirm vollständig erkennen können. Hier sind einige mögliche Anzeichen dafür, dass auf Ihr Informationssystem möglicherweise illegal zugegriffen wird, und einige schnelle Handlungsvorschläge in diesem Fall.

Schritte

Teil 1 von 2: Anzeichen von verdächtigem unbefugtem Zugriff erkennen

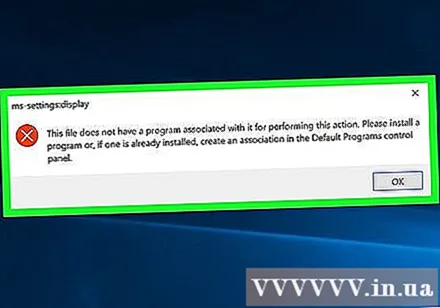

Überprüfen Sie, ob auf dem Computer etwas Ungewöhnliches passiert. Sie sind eine Person, die den Computer kennt und weiß, wie er besser funktioniert als jeder andere.Wenn es vorher gut funktioniert hat, sich dann aber plötzlich merkwürdig verhält, kann dies ein Zeichen für Zeit oder eine Fehlfunktion sein. Die folgenden Probleme können jedoch auch ein Zeichen für unbefugten Zugriff sein:- Einige Programme und Dateien öffnen oder funktionieren normalerweise nicht.

- Dateien, die Sie nie gelöscht haben, scheinen verschwunden, in den Papierkorb gelegt oder gelöscht worden zu sein.

- Sie können nicht mit Ihrem üblichen Passwort auf Programme zugreifen. Sie stellen fest, dass das Kennwort auf dem Computer geändert wurde.

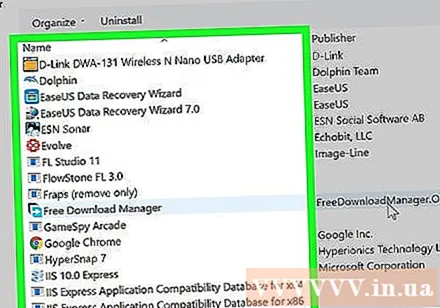

- Auf Ihrem Computer werden ein oder mehrere Programme angezeigt, die Sie nicht installiert haben.

- Computer greifen häufig manuell auf das Netzwerk zu, wenn Sie es nicht verwenden.

- Der Dateiinhalt wird geändert, und Sie sind nicht derjenige, der diese Änderungen vornimmt.

- Der Drucker wird sich wahrscheinlich seltsam verhalten. Es wird möglicherweise nicht gedruckt, egal was Sie tun, oder es werden Seiten gedruckt, die sich nicht in Ihrem Druckauftrag befinden.

Online gehen. Hier können Sie auch nach verdächtigen Anzeichen eines nicht autorisierten Zugriffs suchen:- Eine oder mehrere Websites verweigern Ihren Zugriff aufgrund des falschen Passworts. Versuchen Sie, viele der Websites aufzurufen, zu denen Sie normalerweise gehen: Wenn der Kennwortzugriff weiterhin verweigert wird, liegt dies möglicherweise daran, dass Sie nicht autorisierten Zugriff erhalten haben. War es möglich, dass Sie auf eine Phishing-E-Mail geantwortet haben (gefälschte E-Mail, in der Sie aufgefordert wurden, Ihr Passwort / Ihre Sicherheitsdaten zu ändern)?

- Die Suche auf dem Internenten wird umgeleitet.

- Der zusätzliche Browserbildschirm wird möglicherweise angezeigt. Sie können ein- und ausgeschaltet werden, während Sie nichts tun. Sie können dunkler oder in derselben Farbe sein, aber Sie werden sie so oder so sehen.

- Wenn Sie einen Domainnamen kaufen, können Sie ihn möglicherweise nicht erhalten, selbst wenn Sie dafür bezahlen.

Finden Sie andere gängige Malware, überschreiben Sie, ... nicht autorisierten Zugriff. Hier sind einige andere Symptome, die bei unbefugtem Zugriff auftreten können:- Gefälschte Virenmeldung. Unabhängig davon, ob Ihr Gerät über eine Virenerkennungssoftware verfügt oder nicht: Wenn nicht, werden Sie durch diese Meldungen automatisch benachrichtigt. Wenn dies der Fall ist und Sie wissen, wie Ihre Programmnachrichten aussehen, sollten Sie auch auf gefälschte Nachrichten achten. Klicken Sie nicht auf sie: Es ist ein Trick. Sie versuchen, Sie dazu zu bringen, Ihre Kreditkarteninformationen in Panik preiszugeben, und versuchen, Viren von Ihrem Computer zu entfernen. Beachten Sie, dass der Hacker jetzt die Kontrolle über Ihren Computer hat (siehe Was unten zu tun ist).

- Eine zusätzliche Symbolleiste wird in Ihrem Browser angezeigt. Sie können die Nachricht "Hilfe" tragen. Es sollte jedoch nur eine Symbolleiste geben, und es wäre verdächtig, wenn mehr als eine im Browser vorhanden wäre.

- Auf Ihrem Computer werden zufällige und häufige Fenster angezeigt. Sie müssen das Programm entfernen, das dies verursacht hat.

- Die Antiviren- und Anti-Malware-Software funktioniert nicht und scheint nicht verbunden zu sein. Ihr Task-Manager oder Registrierungseditor funktioniert möglicherweise ebenfalls nicht.

- Ihre Kontakte erhalten gefälschte E-Mails von Ihnen.

- Geld auf Ihrem Bankkonto geht verloren oder Sie erhalten eine Rechnung für Online-Transaktionen, die Sie nie getätigt haben.

Wenn Sie einfach keine Kontrolle über Aktivitäten haben, priorisieren Sie die Möglichkeit, dass Sie Opfer eines nicht autorisierten Zugriffs werden. Insbesondere wenn sich der Mauszeiger auf dem Bildschirm bewegt und Aktionen ausführt, die zu echten Ergebnissen führen, muss es sich um jemanden am anderen Ende handeln, der ihn steuert. Wenn Sie jemals Remote-Hilfe benötigen, um ein Problem auf Ihrem Computer zu beheben, wissen Sie, wie es ist, wenn Sie es mit guten Absichten tun. Wenn diese Kontrolle ohne Ihre Zustimmung durchgeführt wird, werden Sie gehackt.- Überprüfen Sie Ihre persönlichen Daten. Google selbst. Gibt Google persönliche Informationen zurück, die Sie nicht persönlich weitergeben? Höchstwahrscheinlich werden sie nicht sofort angezeigt, aber es kann sehr wichtig sein, auf dieses Risiko aufmerksam zu sein, wenn persönliche Informationen veröffentlicht werden.

Teil 2 von 2: Dinge zu tun

Trennen Sie die Verbindung zum Netzwerk jetzt sofort. Das Beste, was Sie während weiterer Untersuchungen tun können, ist, die Online-Konnektivität zu trennen und zu deaktivieren. Wenn sich der Hacker noch auf dem Computer befindet, können Sie auf diese Weise die Quelle der Verbindung entfernen.- Ziehen Sie den Router aus der Steckdose, um sicherzugehen, dass keine Verbindungen mehr bestehen!

- Drucken Sie diese Seite auf Papier oder drucken Sie eine PDF-Datei, bevor Sie die Stromversorgung trennen, damit Sie diese Anweisungen weiter befolgen können, ohne online zu gehen. Oder lesen Sie es auf einem anderen nicht genehmigten Gerät.

Starten Sie den Computer im abgesicherten Modus. Halten Sie die Verbindung vollständig getrennt und öffnen Sie sie im abgesicherten Modus des Computers (lesen Sie das Handbuch Ihres Computers, wenn Sie nicht sicher sind, was Sie tun sollen).

Überprüfen Sie, ob es "neue Programme" gibt (z. B. Antivirenprogramm, Antispyware ...). ODER ob das Programm und die Datei nicht ausgeführt werden oder nicht geöffnet sind. Wenn etwas gefunden wird, tun Sie Ihr Bestes, um es zu entfernen. Wenn Sie sich nicht sicher sind, wie Sie dies tun sollen, wenden Sie sich an jemanden, der mit Computern vertraut ist, oder rufen Sie einen Computerreparaturdienst an, um dies für Sie zu tun.

Scannen Sie Ihren Computer mit einer vertrauenswürdigen Viren- / Spyware-Scanner-Software (z. B. Avast Home Edition, AVG Free Edition, Avira AntiVirus usw.).). Bitten Sie erneut jemanden, der sich auskennt, um Hilfe, wenn Sie nicht sicher sind, was Sie tun sollen.

Wenn Sie nichts finden können, sichern Sie alle wichtigen Dateien. Als nächstes für die vollständige Systemwiederherstellung und Computeraktualisierung.

Wenden Sie sich an Ihre Bank und an alle Kaufkonten, um sie vor einem verdächtigen Problem zu warnen. Fragen Sie nach ihrem Rat, was als nächstes zu tun ist, um Ihre Finanzen zu schützen.

Warnen Sie Ihre Freunde, dass sie möglicherweise gefährliche E-Mails von Ihnen erhalten. Sagen Sie ihnen, sie sollen E-Mails löschen und keinen Links folgen, wenn Sie sie versehentlich öffnen. Werbung

Rat

- Schalten Sie das Netzwerk aus, wenn Sie ausgehen.

- Die beste Methode ist die Vorbeugung im Voraus.

- Verwenden Sie eine Sicherungssoftware, um das Betriebssystem beizubehalten, das Sie vor dem unbefugten Zugriff hatten.

- Sichern Sie wichtige Dateien (wie Familienfotos, Dokumente) auf einem verschlüsselten USB-Laufwerk und bewahren Sie es im Safe auf. Oder Sie können sie auf OneDrive oder Dropbox speichern.

- Erstellen Sie immer eine Sicherungsdatei.

- Sie können die Standorteinstellung vollständig deaktivieren. Zusammen mit einem starken virtuellen privaten Netzwerk (wie S F-Secure Freedome) wird dadurch die Möglichkeit, dass ein ungebetener Besucher Ihren Standort genau bestimmt, fast vollständig ausgeschlossen. Geben Sie Ihren Standort auch nicht auf Facebook ein (z. B. "Zuhause").

Warnung

- Schlimmer noch, Hacker können Ihren Computer in "Untote" verwandeln, damit andere Computer / Netzwerke angreifen und illegale Handlungen begehen.

- Wenn Programme und Dateien nicht ausgeführt werden oder nicht geöffnet werden, ein elektronisches Foto oder eine Lichtshow auf dem Bildschirm angezeigt wird, muss der Computer mit einem neuen Betriebssystem installiert werden oder falls Hacker die Sicherungsdateien nicht geknackt haben. Sie müssen die vorherigen Einstellungen Ihres Computers wiederherstellen.

- Wenn Lassen Sie es in Ruhe, überprüfen Sie es nicht, Ihr Computer kann völlig unbrauchbar werden und Sie müssen höchstwahrscheinlich Ihr Betriebssystem neu installieren oder ein neues kaufen.