Autor:

Gregory Harris

Erstelldatum:

11 April 2021

Aktualisierungsdatum:

1 Juli 2024

Inhalt

- Schritte

- Methode 1 von 3: SQL-Injection

- Methode 2 von 3: Das Root-Passwort knacken

- Methode 3 von 3: Datenbankfehler

- Tipps

- Warnungen

Um Ihre Datenbank vor Hackern zu schützen, müssen Sie wie ein Hacker denken. Wenn Sie ein Hacker wären, nach welchen Informationen würden Sie suchen? Wie würden Sie es bekommen? Es gibt viele verschiedene Arten von Datenbanken und viele Möglichkeiten, sie zu hacken. Hacker versuchen oft, das Root-Passwort zu knacken oder einen Exploit auszunutzen. Wenn Sie mit SQL-Anweisungen und grundlegenden Datenbankkonzepten vertraut sind, versuchen Sie, eine davon zu knacken.

Schritte

Methode 1 von 3: SQL-Injection

1 Finden Sie heraus, ob die Datenbank Schwachstellen aufweist. Für diese Methode müssen Sie Datenbankoperatoren verstehen. Starten Sie Ihren Browser und öffnen Sie die Benutzeroberfläche der Datenbank-Anmeldeseite. Geben Sie dann „(ein Anführungszeichen) in das Benutzernamensfeld ein. Klicken Sie auf Anmelden. Wenn Sie die Fehlermeldung "SQL-Ausnahme: Zeichenfolge in Anführungszeichen nicht falsch abgeschlossen" oder "Ungültiges Zeichen" erhalten, ist die Datenbank anfällig für SQL-Injection.

1 Finden Sie heraus, ob die Datenbank Schwachstellen aufweist. Für diese Methode müssen Sie Datenbankoperatoren verstehen. Starten Sie Ihren Browser und öffnen Sie die Benutzeroberfläche der Datenbank-Anmeldeseite. Geben Sie dann „(ein Anführungszeichen) in das Benutzernamensfeld ein. Klicken Sie auf Anmelden. Wenn Sie die Fehlermeldung "SQL-Ausnahme: Zeichenfolge in Anführungszeichen nicht falsch abgeschlossen" oder "Ungültiges Zeichen" erhalten, ist die Datenbank anfällig für SQL-Injection.  2 Finden Sie die Anzahl der Spalten. Gehen Sie zurück zur Anmeldeseite der Datenbank (oder einer anderen Adresse, die mit "id =" oder "catid =" endet) und klicken Sie auf die Adressleiste. Drücken Sie das Leerzeichen nach der Adresse und geben Sie die Reihenfolge 1 ein, dann drücken Sie ↵ Enter... Erhöhen Sie die Zahl auf 2 und drücken Sie ↵ Enter... Erhöhen Sie die Reihenfolge weiter, bis der Fehler auftritt. Die Zahl, die Sie vor der falsch geschriebenen Zahl eingegeben haben, ist die tatsächliche Anzahl der Spalten.

2 Finden Sie die Anzahl der Spalten. Gehen Sie zurück zur Anmeldeseite der Datenbank (oder einer anderen Adresse, die mit "id =" oder "catid =" endet) und klicken Sie auf die Adressleiste. Drücken Sie das Leerzeichen nach der Adresse und geben Sie die Reihenfolge 1 ein, dann drücken Sie ↵ Enter... Erhöhen Sie die Zahl auf 2 und drücken Sie ↵ Enter... Erhöhen Sie die Reihenfolge weiter, bis der Fehler auftritt. Die Zahl, die Sie vor der falsch geschriebenen Zahl eingegeben haben, ist die tatsächliche Anzahl der Spalten.  3 Finden Sie heraus, welche Beiträge Suchanfragen akzeptieren. Suchen Sie die Adressleiste und ändern Sie das Ende der Adresse von catid = 1 oder id = 1 in catid = -1 oder id = -1. Drücken Sie die Leertaste und geben Sie union select 1,2,3,4,5,6 ein (wenn es 6 Spalten gibt).Die Anzahl muss bis zur Gesamtanzahl der Spalten reichen, wobei jede Ziffer durch ein Komma getrennt ist. Klicke auf ↵ Enter und Sie sehen die Nummern aller Spalten, die Abfragen akzeptieren.

3 Finden Sie heraus, welche Beiträge Suchanfragen akzeptieren. Suchen Sie die Adressleiste und ändern Sie das Ende der Adresse von catid = 1 oder id = 1 in catid = -1 oder id = -1. Drücken Sie die Leertaste und geben Sie union select 1,2,3,4,5,6 ein (wenn es 6 Spalten gibt).Die Anzahl muss bis zur Gesamtanzahl der Spalten reichen, wobei jede Ziffer durch ein Komma getrennt ist. Klicke auf ↵ Enter und Sie sehen die Nummern aller Spalten, die Abfragen akzeptieren.  4 Geben Sie SQL-Anweisungen in die Spalte ein. Wenn Sie beispielsweise den Namen des aktuellen Benutzers herausfinden und den Code in Spalte 2 einbetten möchten, löschen Sie alles nach id = 1 in der Adressleiste und drücken Sie die Leertaste. Geben Sie dann union select 1, concat (user ()), 3,4,5,6-- ein. Klicke auf ↵ Enter und auf dem Bildschirm wird der Name des aktuellen Datenbankbenutzers angezeigt. Geben Sie verschiedene SQL-Anweisungen ein, um verschiedene Informationen anzuzeigen, z. B. eine Liste der zu knackenden Benutzernamen und Passwörter.

4 Geben Sie SQL-Anweisungen in die Spalte ein. Wenn Sie beispielsweise den Namen des aktuellen Benutzers herausfinden und den Code in Spalte 2 einbetten möchten, löschen Sie alles nach id = 1 in der Adressleiste und drücken Sie die Leertaste. Geben Sie dann union select 1, concat (user ()), 3,4,5,6-- ein. Klicke auf ↵ Enter und auf dem Bildschirm wird der Name des aktuellen Datenbankbenutzers angezeigt. Geben Sie verschiedene SQL-Anweisungen ein, um verschiedene Informationen anzuzeigen, z. B. eine Liste der zu knackenden Benutzernamen und Passwörter.

Methode 2 von 3: Das Root-Passwort knacken

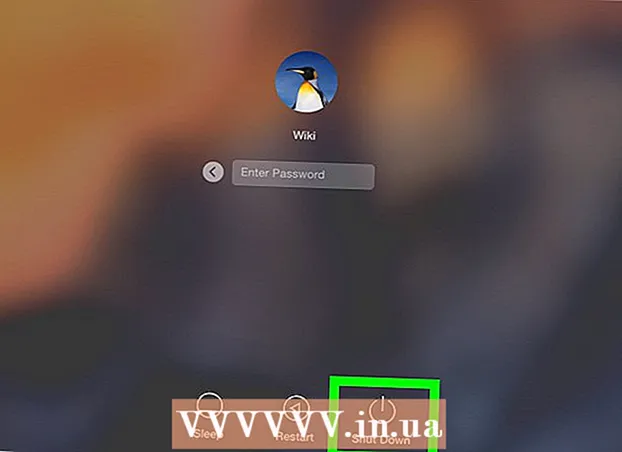

1 Versuchen Sie, sich mit dem Standardkennwort als Superuser anzumelden. Einige Datenbanken haben kein standardmäßiges Superuser-Passwort (admin). Versuchen Sie sich also mit leerem Passwort anzumelden. Andere Datenbanken haben ein Standardpasswort, das leicht im Forum des technischen Supports zu finden ist.

1 Versuchen Sie, sich mit dem Standardkennwort als Superuser anzumelden. Einige Datenbanken haben kein standardmäßiges Superuser-Passwort (admin). Versuchen Sie sich also mit leerem Passwort anzumelden. Andere Datenbanken haben ein Standardpasswort, das leicht im Forum des technischen Supports zu finden ist.  2 Probieren Sie gängige Passwörter aus. Wenn der Administrator das Konto mit einem Kennwort geschützt hat (was sehr wahrscheinlich ist), versuchen Sie es mit gängigen Kombinationen aus Benutzername und Kennwort. Einige Hacker veröffentlichen öffentlich Listen mit geknackten Passwörtern und verwenden spezielle Cracking-Programme. Probieren Sie verschiedene Kombinationen aus Benutzername und Passwort aus.

2 Probieren Sie gängige Passwörter aus. Wenn der Administrator das Konto mit einem Kennwort geschützt hat (was sehr wahrscheinlich ist), versuchen Sie es mit gängigen Kombinationen aus Benutzername und Kennwort. Einige Hacker veröffentlichen öffentlich Listen mit geknackten Passwörtern und verwenden spezielle Cracking-Programme. Probieren Sie verschiedene Kombinationen aus Benutzername und Passwort aus. - Sie finden Ihre Sammlung von Passwörtern auf dieser vertrauenswürdigen Seite: https://github.com/danielmiessler/SecLists/tree/master/Passwords.

- Die manuelle Eingabe von Passwörtern kann sehr lange dauern, aber versuchen Sie trotzdem Ihr Glück und gehen Sie erst dann zu schwerer Artillerie über.

3 Verwenden Sie ein Programm zum Knacken von Passwörtern. Verwenden Sie verschiedene Programme und versuchen Sie, Ihr Passwort zu knacken, indem Sie Tausende von Wörtern und Kombinationen aus Buchstaben, Zahlen und Symbolen eingeben.

3 Verwenden Sie ein Programm zum Knacken von Passwörtern. Verwenden Sie verschiedene Programme und versuchen Sie, Ihr Passwort zu knacken, indem Sie Tausende von Wörtern und Kombinationen aus Buchstaben, Zahlen und Symbolen eingeben. - Beliebte Programme zum Knacken von Passwörtern sind: DBPwAudit (für Oracle, MySQL, MS-SQL und DB2) und Access Passview (für MS Access). Mit ihrer Hilfe können Sie die Passwörter vieler Datenbanken knacken. Sie können bei Google auch ein Jailbreak-Programm finden, das speziell für Ihre Datenbank entwickelt wurde. Geben Sie beispielsweise oracle db hack program in das Suchfeld ein, wenn Sie eine Oracle-Datenbank hacken möchten.

- Wenn Sie ein Konto auf dem Server haben, der die Datenbank hostet, führen Sie ein Hash-Cracking-Programm (wie John the Ripper) aus und versuchen Sie, die Passwortdatei zu knacken. Die Hash-Datei befindet sich an verschiedenen Stellen in verschiedenen Datenbanken.

- Laden Sie Programme nur von vertrauenswürdigen Seiten herunter. Studieren Sie die Programme sorgfältig, bevor Sie sie verwenden.

Methode 3 von 3: Datenbankfehler

1 Finde den Exploit. Sectools.org stellt seit nunmehr zehn Jahren eine Liste verschiedener Abwehrmaßnahmen (inklusive Exploits) zusammen. Ihre Programme haben einen guten Ruf und werden von Systemadministratoren verwendet, um ihre Systeme auf der ganzen Welt zu schützen. Öffnen Sie ihre Exploit-Liste (oder suchen Sie sie auf einer anderen vertrauenswürdigen Seite) und suchen Sie nach Programmen oder Textdateien, die in die Datenbanken eindringen können.

1 Finde den Exploit. Sectools.org stellt seit nunmehr zehn Jahren eine Liste verschiedener Abwehrmaßnahmen (inklusive Exploits) zusammen. Ihre Programme haben einen guten Ruf und werden von Systemadministratoren verwendet, um ihre Systeme auf der ganzen Welt zu schützen. Öffnen Sie ihre Exploit-Liste (oder suchen Sie sie auf einer anderen vertrauenswürdigen Seite) und suchen Sie nach Programmen oder Textdateien, die in die Datenbanken eindringen können. - Eine weitere Site mit einer Liste von Exploits ist www.exploit-db.com. Gehen Sie zu deren Website und klicken Sie auf den Link „Suchen“ und suchen Sie dann die Datenbank, die Sie hacken möchten (z. B. „Oracle“). Geben Sie das Captcha in das entsprechende Feld ein und klicken Sie auf die Schaltfläche Suchen.

- Stellen Sie sicher, dass Sie alle Exploits recherchieren, die Sie testen möchten, damit Sie wissen, was zu tun ist, wenn ein Problem auftritt.

2 Finden Sie das anfällige Netzwerk durch Wardrive. Wardriving ist das Fahren (Radfahren oder Gehen) in einem Gebiet mit aktivierter Netzwerk-Scan-Software (wie NetStumbler oder Kismet), um nach ungesicherten Netzwerken zu suchen. Technisch gesehen ist Wardriving legal, aber illegale Aktivitäten aus dem Netz, die Sie durch Wardriving gefunden haben, sind es nicht.

2 Finden Sie das anfällige Netzwerk durch Wardrive. Wardriving ist das Fahren (Radfahren oder Gehen) in einem Gebiet mit aktivierter Netzwerk-Scan-Software (wie NetStumbler oder Kismet), um nach ungesicherten Netzwerken zu suchen. Technisch gesehen ist Wardriving legal, aber illegale Aktivitäten aus dem Netz, die Sie durch Wardriving gefunden haben, sind es nicht.  3 Nutzen Sie eine Datenbanklücke in einem anfälligen Netzwerk. Wenn Sie etwas tun, was Sie nicht tun sollten, halten Sie sich von Ihrem Web fern. Stellen Sie über eine drahtlose Verbindung eine Verbindung zu einem der offenen Netzwerke her, die Sie beim Wardriving gefunden haben, und starten Sie den ausgewählten Exploit.

3 Nutzen Sie eine Datenbanklücke in einem anfälligen Netzwerk. Wenn Sie etwas tun, was Sie nicht tun sollten, halten Sie sich von Ihrem Web fern. Stellen Sie über eine drahtlose Verbindung eine Verbindung zu einem der offenen Netzwerke her, die Sie beim Wardriving gefunden haben, und starten Sie den ausgewählten Exploit.

Tipps

- Bewahren Sie wichtige Daten immer hinter einer Firewall auf.

- Stellen Sie sicher, dass Sie Ihr drahtloses Netzwerk mit einem Passwort schützen, um zu verhindern, dass Wardriver Ihr Heimnetzwerk verwenden, um Exploits zu starten.

- Finden Sie andere Hacker und bitten Sie sie um Tipps.Manchmal ist das nützlichste Wissen über die Arbeit von Hackern nicht im öffentlichen Bereich zu finden.

Warnungen

- Erfahren Sie mehr über die Gesetze und Konsequenzen von Hacking in Ihrem Land.

- Versuchen Sie niemals, sich illegalen Zugriff auf ein Gerät aus Ihrem Netzwerk zu verschaffen.

- Das Einloggen in die Datenbank einer anderen Person ist illegal.