Inhalt

Sind Sie besorgt über die Sicherheit Ihres Netzwerks oder der eines anderen? Das Sichern Ihres Routers gegen unerwünschte Eindringlinge ist eine der Grundlagen eines sicheren Netzwerks. Eines der grundlegenden Tools für diese Aufgabe ist Nmap oder Network Mapper. Dieses Programm scannt ein Ziel und meldet, welche Ports offen und welche geschlossen sind. Sicherheitsspezialisten verwenden dieses Programm, um die Sicherheit eines Netzwerks zu testen.

Schreiten

Methode 1 von 2: Mit Zenmap

Laden Sie das Nmap-Installationsprogramm herunter. Sie können dies kostenlos von der Entwickler-Website herunterladen. Es wird dringend empfohlen, dass Sie es direkt vom Entwickler herunterladen, um Viren oder gefälschte Dateien zu vermeiden. Das Installationspaket von Nmap enthält Zenmap, die grafische Oberfläche für Nmap, die es Neulingen erleichtert, Scans auszuführen, ohne Befehle lernen zu müssen.

Laden Sie das Nmap-Installationsprogramm herunter. Sie können dies kostenlos von der Entwickler-Website herunterladen. Es wird dringend empfohlen, dass Sie es direkt vom Entwickler herunterladen, um Viren oder gefälschte Dateien zu vermeiden. Das Installationspaket von Nmap enthält Zenmap, die grafische Oberfläche für Nmap, die es Neulingen erleichtert, Scans auszuführen, ohne Befehle lernen zu müssen. - Das Zenmap-Programm ist für Windows, Linux und Mac OS X verfügbar. Installationsdateien für alle Betriebssysteme finden Sie auf der Nmap-Website.

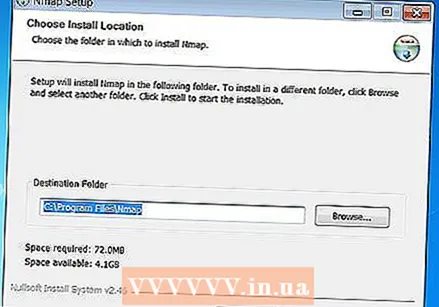

Installieren Sie Nmap. Führen Sie nach Abschluss des Downloads das Installationsprogramm aus. Sie werden gefragt, welche Komponenten Sie installieren möchten. Um Nmap optimal nutzen zu können, müssen Sie alle überprüfen. Nmap installiert keine Adware oder Spyware.

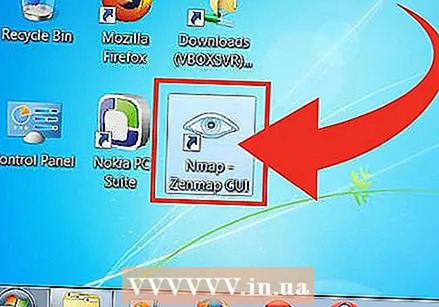

Installieren Sie Nmap. Führen Sie nach Abschluss des Downloads das Installationsprogramm aus. Sie werden gefragt, welche Komponenten Sie installieren möchten. Um Nmap optimal nutzen zu können, müssen Sie alle überprüfen. Nmap installiert keine Adware oder Spyware.  Führen Sie das Nmap-GUI-Programm Zenmap aus. Wenn Sie die Einstellungen während der Installation auf den Standardeinstellungen belassen haben, sollte auf Ihrem Desktop ein Symbol dafür angezeigt werden. Wenn nicht, überprüfen Sie das Startmenü. Durch Öffnen von Zenmap wird das Programm gestartet.

Führen Sie das Nmap-GUI-Programm Zenmap aus. Wenn Sie die Einstellungen während der Installation auf den Standardeinstellungen belassen haben, sollte auf Ihrem Desktop ein Symbol dafür angezeigt werden. Wenn nicht, überprüfen Sie das Startmenü. Durch Öffnen von Zenmap wird das Programm gestartet.  Geben Sie das Ziel für den Scan ein. Das Zenmap-Programm macht das Scannen ziemlich einfach. Der erste Schritt bei der Durchführung eines Scans ist die Auswahl Ihrer Zielgruppe. Sie können eine Domain (example.com), eine IP-Adresse (127.0.0.1), eine Netzwerkadresse (192.168.1.0/24) oder eine Kombination davon eingeben.

Geben Sie das Ziel für den Scan ein. Das Zenmap-Programm macht das Scannen ziemlich einfach. Der erste Schritt bei der Durchführung eines Scans ist die Auswahl Ihrer Zielgruppe. Sie können eine Domain (example.com), eine IP-Adresse (127.0.0.1), eine Netzwerkadresse (192.168.1.0/24) oder eine Kombination davon eingeben. - Abhängig von der Intensität und dem Zweck des Scans kann die Durchführung eines Nmap-Scans gegen die Allgemeinen Geschäftsbedingungen Ihres Internetdienstanbieters verstoßen und verdächtig erscheinen. Überprüfen Sie immer die Gesetzgebung in Ihrem Land und Ihren ISP-Vertrag, bevor Sie einen Nmap-Scan für andere Ziele als Ihr eigenes Netzwerk durchführen.

Wählen Sie Ihr Profil. Profile sind voreingestellte Gruppen von Modifikatoren, die das Gescannte ändern. Mit den Profilen können Sie schnell verschiedene Arten von Scans auswählen, ohne die Parameter in der Befehlszeile eingeben zu müssen. Wählen Sie das Profil, das Ihren Anforderungen am besten entspricht:

Wählen Sie Ihr Profil. Profile sind voreingestellte Gruppen von Modifikatoren, die das Gescannte ändern. Mit den Profilen können Sie schnell verschiedene Arten von Scans auswählen, ohne die Parameter in der Befehlszeile eingeben zu müssen. Wählen Sie das Profil, das Ihren Anforderungen am besten entspricht: - Intensiver Scan - Ein umfangreicher Scan. Beinhaltet Betriebssystemerkennung, Versionserkennung, Skript-Scannen, Trace-Route und aggressives Scan-Timing. Dies wird als "aufdringlicher Scan" angesehen.

- Ping-Scan - Dieser Scan erkennt, ob die Ziele online sind, ohne die Ports zu scannen.

- Schneller Scan - Dies ist schneller als ein normaler Scan, da das Timing aggressiv ist und nur ausgewählte Ports gescannt werden.

- Regelmäßiger Scan - Dies ist der Standard-Nmap-Scan ohne Parameter. Es wird ein Ping zurückgegeben und offene Ports vom Ziel angezeigt.

Klicken Sie auf Scannen, um den Scanvorgang zu starten. Die aktiven Ergebnisse des Scans werden auf der Registerkarte Ausgabe von Nmap angezeigt. Die Scan-Dauer hängt vom ausgewählten Scan-Profil, der physischen Entfernung zum Ziel und der Netzwerkkonfiguration des Ziels ab.

Klicken Sie auf Scannen, um den Scanvorgang zu starten. Die aktiven Ergebnisse des Scans werden auf der Registerkarte Ausgabe von Nmap angezeigt. Die Scan-Dauer hängt vom ausgewählten Scan-Profil, der physischen Entfernung zum Ziel und der Netzwerkkonfiguration des Ziels ab.  Lesen Sie Ihre Ergebnisse. Sobald der Scan abgeschlossen ist, wird unten auf der Registerkarte "Nmap-Ausgabe" die Meldung "Nmap erledigt" angezeigt. Jetzt können Sie die Ergebnisse abhängig von der Art des durchgeführten Scans anzeigen. Alle Ergebnisse werden auf der Hauptregisterkarte Ausgabe von Nmap angezeigt. Sie können jedoch auch die anderen Registerkarten verwenden, um weitere Informationen zu bestimmten Daten zu erhalten.

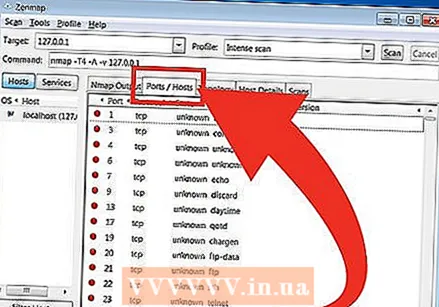

Lesen Sie Ihre Ergebnisse. Sobald der Scan abgeschlossen ist, wird unten auf der Registerkarte "Nmap-Ausgabe" die Meldung "Nmap erledigt" angezeigt. Jetzt können Sie die Ergebnisse abhängig von der Art des durchgeführten Scans anzeigen. Alle Ergebnisse werden auf der Hauptregisterkarte Ausgabe von Nmap angezeigt. Sie können jedoch auch die anderen Registerkarten verwenden, um weitere Informationen zu bestimmten Daten zu erhalten. - Ports / Hosts - Auf dieser Registerkarte werden die Ergebnisse Ihres Port-Scans einschließlich der Dienste dieser Ports angezeigt.

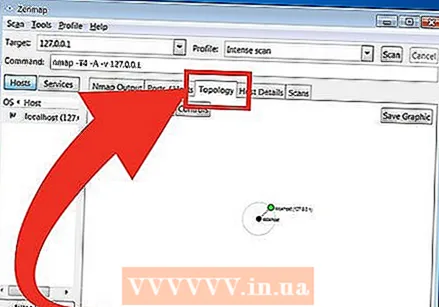

- Topologie - Hier wird die Traceroute für den von Ihnen durchgeführten Scan angezeigt. Hier können Sie sehen, wie viele Sprünge Ihre Daten durchlaufen, um das Ziel zu erreichen.

- Host-Details - Dies enthält eine Übersicht über Ihr Ziel, die durch Scans erhalten wurde, z. B. die Anzahl der Ports, IP-Adressen, Hostnamen, Betriebssysteme usw.

- Scans - Auf dieser Registerkarte werden die Jobs Ihrer zuvor ausgeführten Scans gespeichert. Auf diese Weise können Sie schnell mit einem bestimmten Parametersatz erneut scannen.

- Ports / Hosts - Auf dieser Registerkarte werden die Ergebnisse Ihres Port-Scans einschließlich der Dienste dieser Ports angezeigt.

Methode 2 von 2: Verwenden der Befehlszeile

- Installieren Sie Nmap. Bevor Sie Nmap verwenden können, müssen Sie die Software installieren, damit Sie sie über die Befehlszeile Ihres Betriebssystems ausführen können. Nmap ist klein und kostenlos beim Entwickler erhältlich. Befolgen Sie die nachstehenden Anweisungen für Ihr Betriebssystem:

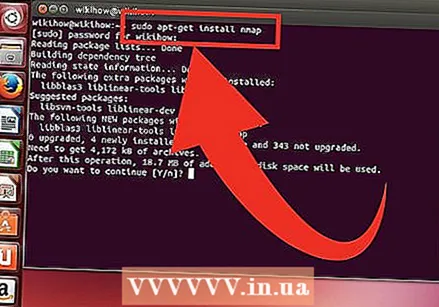

- Linux - Laden Sie Nmap von Ihrem Repository herunter und installieren Sie es. Nmap ist für die meisten Linux-Repositorys verfügbar. Führen Sie den folgenden Befehl abhängig von Ihrer Distribution aus:

- Roter Hut, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-Bit) ODER

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-Bit) - Debian, Ubuntu

sudo apt-get install nmap

- Roter Hut, Fedora, SUSE

- Windows - Laden Sie das Installationsprogramm von Nmap herunter. Sie können dies kostenlos von der Entwickler-Website herunterladen. Es wird dringend empfohlen, dass Sie direkt vom Entwickler herunterladen, um mögliche Viren oder gefälschte Dateien zu vermeiden. Mit dem Installationsprogramm können Sie die Befehlszeilentools von Nmap schnell installieren, ohne sie in den richtigen Ordner zu extrahieren.

- Wenn Sie die grafische Benutzeroberfläche von Zenmap nicht möchten, können Sie sie während des Installationsvorgangs deaktivieren.

- Mac OS X - Laden Sie die Disk-Image-Datei Nmap herunter. Dies kann kostenlos von der Entwickler-Website heruntergeladen werden. Es wird dringend empfohlen, dass Sie direkt vom Entwickler herunterladen, um mögliche Viren oder gefälschte Dateien zu vermeiden. Verwenden Sie das mitgelieferte Installationsprogramm, um Nmap auf Ihrem System zu installieren. Nmap erfordert OS X 10.6 oder höher.

- Linux - Laden Sie Nmap von Ihrem Repository herunter und installieren Sie es. Nmap ist für die meisten Linux-Repositorys verfügbar. Führen Sie den folgenden Befehl abhängig von Ihrer Distribution aus:

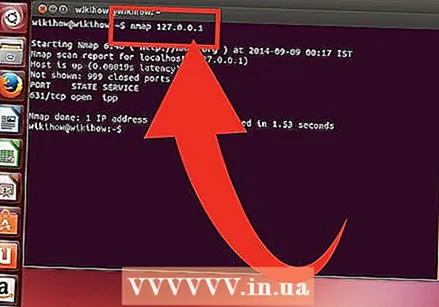

- Öffnen Sie die Befehlszeile. Sie starten Nmap-Befehle über die Befehlszeile und die Ergebnisse werden unter dem Befehl angezeigt. Sie können Variablen verwenden, um den Scan zu ändern. Sie können den Scan von jedem Verzeichnis in der Befehlszeile aus ausführen.

- Linux - Öffnen Sie das Terminal, wenn Sie eine GUI für Ihre Linux-Distribution verwenden. Die Position des Terminals unterscheidet sich je nach Verteilung.

- Windows - Sie können darauf zugreifen, indem Sie die Windows-Taste + R drücken und "cmd" in das Ausführungsfeld eingeben. Drücken Sie in Windows 8 die Windows-Taste + X und wählen Sie die Eingabeaufforderung aus dem Menü. Sie können einen Nmap-Scan von einem anderen Ordner aus ausführen.

- Mac OS X - Öffnen Sie die Terminal-Anwendung im Unterordner Utility des Ordners Applications.

- Linux - Öffnen Sie das Terminal, wenn Sie eine GUI für Ihre Linux-Distribution verwenden. Die Position des Terminals unterscheidet sich je nach Verteilung.

Scannen Sie die Tore Ihrer Zielgruppe. Geben Sie nmap target> ein, um einen Standard-Scan durchzuführen. Dadurch wird das Ziel gepingt und die Ports gescannt. Dies ist ein Scan, der leicht erkannt werden kann. Die Ergebnisse werden auf dem Bildschirm angezeigt. Möglicherweise müssen Sie erneut nach oben scrollen, um alle Ergebnisse anzuzeigen.

Scannen Sie die Tore Ihrer Zielgruppe. Geben Sie nmap target> ein, um einen Standard-Scan durchzuführen. Dadurch wird das Ziel gepingt und die Ports gescannt. Dies ist ein Scan, der leicht erkannt werden kann. Die Ergebnisse werden auf dem Bildschirm angezeigt. Möglicherweise müssen Sie erneut nach oben scrollen, um alle Ergebnisse anzuzeigen. - Abhängig von der Intensität und dem Zweck des Scans kann das Ausführen eines Nmap-Scans gegen die Allgemeinen Geschäftsbedingungen Ihres Internetdienstanbieters verstoßen und verdächtig erscheinen. Überprüfen Sie immer die Gesetze in Ihrem Land und Ihren ISP-Vertrag, bevor Sie Nmap-Scans auf anderen Zielen als Ihrem Heimnetzwerk ausführen.

Führen Sie einen benutzerdefinierten Scan aus. Sie können Variablen in der Befehlszeile verwenden, um die Parameter des Scans zu ändern, was zu detaillierteren oder weniger detaillierten Ergebnissen führt. Durch Ändern der Scanvariablen wird die Tiefe des Scans geändert. Sie können mehrere Variablen hinzufügen, die durch ein Leerzeichen getrennt sind. Platzieren Sie Variablen vor dem Ziel: nmap-Variable> Variable> Ziel>

Führen Sie einen benutzerdefinierten Scan aus. Sie können Variablen in der Befehlszeile verwenden, um die Parameter des Scans zu ändern, was zu detaillierteren oder weniger detaillierten Ergebnissen führt. Durch Ändern der Scanvariablen wird die Tiefe des Scans geändert. Sie können mehrere Variablen hinzufügen, die durch ein Leerzeichen getrennt sind. Platzieren Sie Variablen vor dem Ziel: nmap-Variable> Variable> Ziel> - -sS - Dies ist ein SYN-Stealth-Scan. Es ist weniger auffällig als ein Standard-Scan, kann jedoch länger dauern. Viele moderne Firewalls können einen –sS-Scan erkennen.

- -sn - Dies ist ein Ping-Scan. Dies deaktiviert das Port-Scannen und prüft nur, ob der Host online ist.

- -Ö - Dies ist ein Scan des Betriebssystems. Der Scan versucht, das Zielbetriebssystem zu ermitteln.

- -EIN - Diese Variable verwendet einige der am häufigsten verwendeten Scans: Betriebssystemerkennung, Versionserkennung, Skript-Scannen und Traceroute.

- -F - Dies aktiviert den Schnellmodus und reduziert die Anzahl der gescannten Ports.

- -v - Dadurch werden mehr Informationen in Ihren Ergebnissen angezeigt, sodass sie leichter lesbar sind.

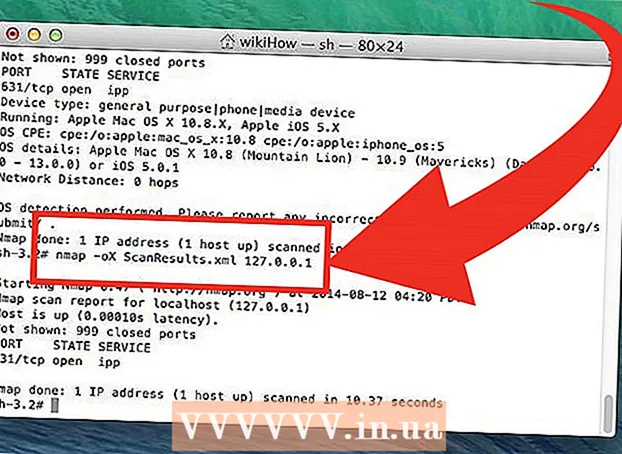

Führen Sie den Scan in eine XML-Datei aus. Sie können Ihre Scanergebnisse in eine XML-Datei ausgeben, um sie in jedem Webbrowser einfach lesen zu können. Dazu benötigen Sie die Variable -Ochse sowie Geben eines Dateinamens für die neue XML-Datei. Ein vollständiger Befehl könnte wie folgt aussehen: nmap –oX Scan Results.xml target>.

Führen Sie den Scan in eine XML-Datei aus. Sie können Ihre Scanergebnisse in eine XML-Datei ausgeben, um sie in jedem Webbrowser einfach lesen zu können. Dazu benötigen Sie die Variable -Ochse sowie Geben eines Dateinamens für die neue XML-Datei. Ein vollständiger Befehl könnte wie folgt aussehen: nmap –oX Scan Results.xml target>. - Die XML-Datei wird an Ihrem aktuellen Arbeitsort gespeichert.

Tipps

- Ziel reagiert nicht? Setzen Sie nach dem Scan den Parameter "-P0". Dadurch wird Nmap gezwungen, mit dem Scannen zu beginnen, auch wenn das Programm der Ansicht ist, dass das Ziel nicht vorhanden ist. Dies ist nützlich, wenn der Computer durch eine Firewall blockiert ist.

- Sie fragen sich, wie der Scan abläuft? Drücken Sie während des Scanvorgangs die Leertaste oder eine beliebige Taste, um den Fortschritt von Nmap anzuzeigen.

- Wenn das Scannen ewig dauert (20 Minuten oder länger), fügen Sie dem Befehl den Parameter "-F" hinzu, damit Nmap nur die am häufigsten verwendeten Ports scannt.

Warnungen

Wenn Sie häufig Nmap-Scans ausführen, denken Sie daran, dass Ihr ISP (Internet Service Provider) möglicherweise Fragen stellt. Einige ISPs suchen regelmäßig nach Nmap-Verkehr, und Nmap ist nicht gerade das unauffälligste Tool. Nmap ist ein sehr bekanntes Tool, das von Hackern verwendet wird, daher müssen Sie es möglicherweise erklären.

- Stellen Sie sicher, dass Sie berechtigt sind, das Ziel zu scannen! Das Scannen von www.whitehouse.gov bittet nur um Ärger. Wenn Sie ein Ziel scannen möchten, versuchen Sie es mit scanme.nmap.org. Dies ist ein vom Autor von Nmap eingerichteter Testcomputer, der problemlos gescannt werden kann.