Autor:

Laura McKinney

Erstelldatum:

7 April 2021

Aktualisierungsdatum:

1 Juli 2024

Inhalt

Vielleicht sind Sie berühmt für Ihr Talent in Computern, oder Sie möchten, dass die Leute so über Sie denken. Das Infiltrieren (oder Hacken) eines Computers erfordert ein Verständnis des Computersystems, der Netzwerksicherheit und des Codes. Wenn also jeder sieht, was Sie tun und habe gedacht Hack, sie werden schnell überwältigt sein. Sie müssen nichts Illegales tun, um zu beweisen, dass Sie hacken. Sie müssen nur die grundlegenden Terminalbefehle verwenden oder die .bat-Datei erstellen, um den Matrix-ähnlichen Browser mit einer Reihe von Zeichen zu starten und Ihre Betrachter zu beeindrucken.

Schritte

Methode 1 von 3: Verwenden der Eingabeaufforderung

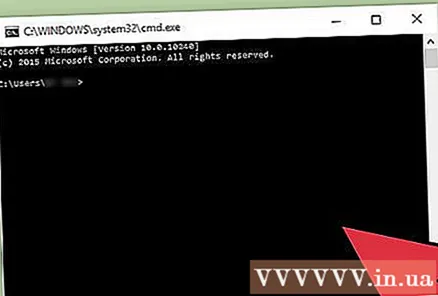

Öffnen Sie die Funktion "Ausführen" auf dem Computer. Sie können entweder auf das Startmenü klicken und nach der Funktion "Ausführen" suchen oder auf Ihrem Computer regelmäßig nach dem Schlüsselwort "Ausführen" suchen und auf diese Weise öffnen.

- Windows-Benutzer können die folgende Tastenkombination verwenden, um die Ausführungsfunktion schnell zu öffnen: ⊞ Gewinnen+R.

Öffnen Sie ein Eingabeaufforderungsfenster. Geben Sie "Cmd" in die Suchleiste im Fenster "Ausführen" ein. Die Eingabeaufforderung (oder Befehlszeile) wird angezeigt. Mit diesem Programm können Benutzer über die Texteingabemethode mit dem Computer interagieren.- Apple-Benutzer Sie können die Terminal-Befehlszeile - die Mac-Version der Eingabeaufforderung - mit Spotlight öffnen oder eine regelmäßige Desktopsuche mit dem Schlüsselwort "terminal" durchführen.

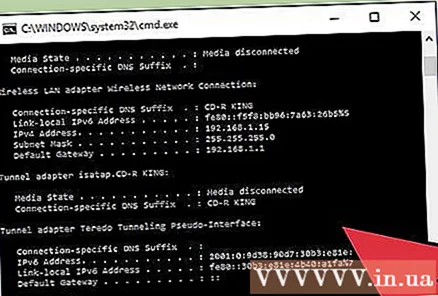

Verwenden Sie die Eingabeaufforderung oder das Terminal, um das Hacken vorzutäuschen. Es gibt viele Befehle, die Sie in der Windows-Eingabeaufforderung und im Apple Terminal verwenden können, um Aufgaben auszuführen oder Informationen abzufragen. Die folgenden Befehle sehen ziemlich beeindruckend aus, sind für die Software harmlos und absolut legitim.- Windows-Benutzer kann versuchen, die folgenden Befehle einzugeben, vergessen Sie nicht zu drücken ↵ Enter Befolgen Sie schnell jeden Befehl nacheinander, um den Vorgang komplizierter zu gestalten:

- Farbe a

- Dieser Befehl ändert den Text im Befehlsfenster in Grün mit schwarzem Hintergrund. Sie können das Teil nach "Farbe" durch die Zahlen 0-9 oder die Buchstaben A - F ersetzen, um die Eingabeaufforderung für die Schriftfarbe zu ändern.

- dir

- ipconfig

- Baum

- ping google.com

- Der Ping-Befehl prüft, ob ein Gerät über das Netzwerk mit einem anderen Gerät kommunizieren kann (es ist einfach, aber nicht jeder weiß es). Sie können jede Website verwenden, ersetzen Sie einfach Google im obigen Beispiel.

- Farbe a

- Mit Apple-ComputernSie können die folgenden sicheren Befehle verwenden, um den Bildschirm mit einer Reihe von Zeichen zu füllen, wie bei einem professionellen Hack. Geben Sie im Terminalfenster die folgenden Befehle ein, um den gewünschten Effekt zu erzielen:

- oben

- ps-fea

- ls -ltra

- Windows-Benutzer kann versuchen, die folgenden Befehle einzugeben, vergessen Sie nicht zu drücken ↵ Enter Befolgen Sie schnell jeden Befehl nacheinander, um den Vorgang komplizierter zu gestalten:

Wechseln Sie zwischen Befehlen und Fenstern. Sie können mehrere Eingabeaufforderungs- oder Terminalfenster öffnen und verschiedene Befehle verwenden, um so auszusehen, als würden Sie viele unglaublich komplexe und nicht verwandte Prozesse gleichzeitig ausführen. Werbung

Methode 2 von 3: Erstellen Sie eine .bat-Datei unter Windows

Öffnen Sie den Editor. Um eine .bat-Datei zu erstellen, müssen Sie mit dem Editor einfachen Text erstellen und speichern, damit der Computer ihn als ausführbaren Befehl lesen kann. Notepad oder ein anderer grundlegender Texteditor kann zum Schreiben einer .bat-Datei verwendet werden.

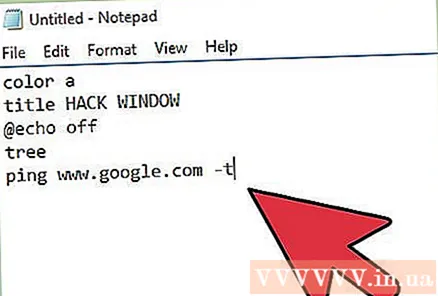

Verfassen des Prozesses für die .bat-Datei im Editor. Der folgende Text wird in einem grünen Schriftfenster mit dem Titel "Hack Window" geöffnet. Um den Titel zu ändern, können Sie den Text nach dem Wort "Titel" in der Notizdatei ändern. Der Abschnitt "@echo aus" blendet die Eingabeaufforderung aus, während "Baum" den Verzeichnisbaum anzeigt, um den Hacking-Prozess realistischer zu gestalten. In der unteren Zeile des Textes wird der Google-Server angerufen, was nicht illegal ist, sondern nur die Komplexität in den Augen von Amateuren erhöht.Geben Sie Folgendes in ein leeres Notizdokument ein:

- Farbe a

Titel HACK WINDOW

@echo aus

Baum

ping www.google.com -t

- Farbe a

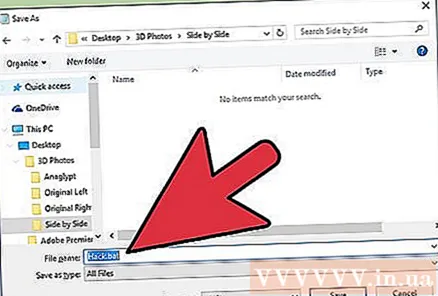

Speichern Sie das Dokument als .bat-Datei. Wenn Sie die Datei speichern, müssen Sie "Speichern unter" auswählen. Geben Sie im angezeigten Dialogfeld der Datei einen Namen mit der Erweiterung ".bat". Das Textdokument wird als Batchdatei gespeichert, die das Betriebssystem auffordert, die Befehlszeichenfolge auszuführen.

- Möglicherweise funktioniert diese Methode unter Windows Vista nicht.

- In einem Dialogfeld wird darauf hingewiesen, dass beim Speichern der Datei mit der Erweiterung .bat alle Formatierungen verloren gehen. Klicken Sie auf "Ja", um die Erstellung der .bat-Datei abzuschließen.

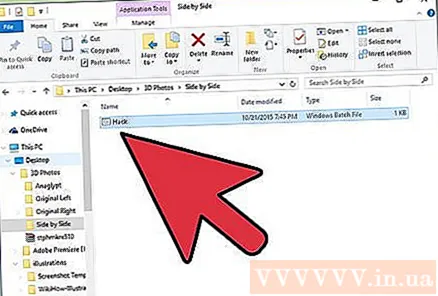

Starten Sie die .bat-Datei. Doppelklicken Sie auf die .bat-Datei in dem Ordner, den Sie gespeichert haben. Ein Fenster wird geöffnet und einige komplizierte Computerprozesse werden gestartet, die Hacker (auch als Hacker bezeichnet) normalerweise ausführen. . Werbung

Methode 3 von 3: Verwenden Sie eine Online-Website

Öffnen Sie einen Webbrowser. Einige Websites können komplexe Computerfunktionen nachahmen. Diese Websites wurden für Film- / Videoeffekte oder für Benutzer wie Sie erstellt.

Schauen Sie sich hackertyper.net an. Diese Website produziert den gleichen Text wie Hacker normalerweise mit einer Geschwindigkeit, die die Zuschauer begeistert. Ein Problem, mit dem Sie möglicherweise konfrontiert werden, wenn Sie diese Website verwenden, um Ihre Freunde auszutricksen, ist, dass der Hacker-ähnliche Code generiert wird. zu schnell und eher den Effekt zu verderben.

Öffnen Sie ein separates Browserfenster und besuchen Sie die Online-Website guihacker.com. Lassen Sie diese Webseite geöffnet und zeigen Sie häufig verwendete Hacker-Bilder wie Datenströme, sich schnell ändernde Parameter und hochfrequente Sinuswellen an. Mit diesen Bildern im Hintergrund könnte man sagen:

- "Ich kompiliere nur einige Daten vom Server meines Freundes, um festzustellen, ob der Code fehlerhaft ist. Dies sollte einige Stunden dauern."

- "Ich führe im Hintergrund einige Analysen durch, um in Echtzeit zu sehen, wie der Prozessor mit den steigenden Temperaturen durch Übertakten umgeht."

Schnittstelle mit verschiedenen themenbezogenen Hak-Emulatoren von geektyper.com. Diese Seite verwendet einen Hack-Emulator, der am realistischsten aussieht. Nach dem Besuch der Homepage der Website können Sie ein Thema auswählen, anstatt Text einzugeben, der wie ein Hack aussieht. Benutzer können sogar auf Ordner klicken, um komplexe gefälschte Prozesse zu starten.

- Wechselt zwischen mit Hackertext erstellten Tastenanschlägen und einem gefälschten Prozess, den Sie aktivieren können, indem Sie auf Ordner klicken, die nach Auswahl eines Themas im Browserfenster angezeigt werden.

Öffnen Sie diese verschiedenen Webseiten in einem separaten Fenster. Jede Website produziert unterschiedliche Arten von Hacker- / Pseudocode-Texten und fühlt sich anders an. Mit einer Tastenkombination können Sie schnell zwischen geöffneten Fenstern wechseln Alt+Tab ↹ zwischen Optionen wechseln. Geben Sie in jedes Fenster mehrere Tastenkombinationen ein, bevor Sie drücken Alt+Tab ↹ zu einem neuen gefälschten Hack-Browser-Fenster wechseln, um das Gefühl zu erhöhen. Wenn die Registerkarten im selben Fenster geöffnet sind, können Sie drücken Strg+Tab ↹.

- Versuchen Sie, geöffnete Fenster anders anzuordnen, oder lassen Sie einige geöffnete Fenster im Hintergrund offen, um ein realistischeres Erscheinungsbild zu erzielen.

Rat

- Wenn Sie Batchdateien dokumentieren können, können Sie diesen Prozess auf die nächste Ebene bringen.

- Sie können diesen Artikel anwenden, um Ihre Freunde zu beeindrucken.

Warnung

- Diejenigen, die mit Computersystemen und Code vertraut sind, werden schnell herausfinden, ob Sie wirklich hacken oder nur so tun. Wählen Sie das richtige Publikum.

- Einige ältere Leute denken vielleicht, dass Sie wirklich hacken, also seien Sie vorsichtig, um keine Probleme zu bekommen.

- Seien Sie vorsichtig, wenn Sie die Eingabeaufforderung verwenden. Möglicherweise geben Sie versehentlich einen ausführbaren Befehl ein, der dazu führt, dass wichtige Dateien Ihres Computers beschädigt werden, Daten verloren gehen oder noch schlimmer.