Inhalt

Kali Linux kann für viele Zwecke verwendet werden, ist jedoch wahrscheinlich am besten für seine Fähigkeit bekannt, Netzwerke wie WPA und WPA2 zu durchdringen oder zu "hacken". Es gibt Hunderte von Windows-Anwendungen, die behaupten, WPA zu hacken. benutze es nicht! Sie sind nur ein Betrug, der von professionellen Hackern verwendet wird, um Neulinge oder potenzielle Hacker zu hacken. Es gibt nur einen Weg, wie Hacker in Ihr Netzwerk gelangen können, und zwar mit einem Linux-Betriebssystem, einer drahtlosen Karte mit Überwachungsmodus und Aircrack-ng oder ähnlichem. Beachten Sie auch, dass Wi-Fi-Cracking auch mit diesen Dienstprogrammen nichts für Anfänger ist. Grundkenntnisse über die Funktionsweise der WPA-Authentifizierung und Kenntnisse in Kali Linux und seinen Tools sind erforderlich, sodass ein Hacker, der auf Ihr Netzwerk zugreift, wahrscheinlich kein Anfänger ist!

Schreiten

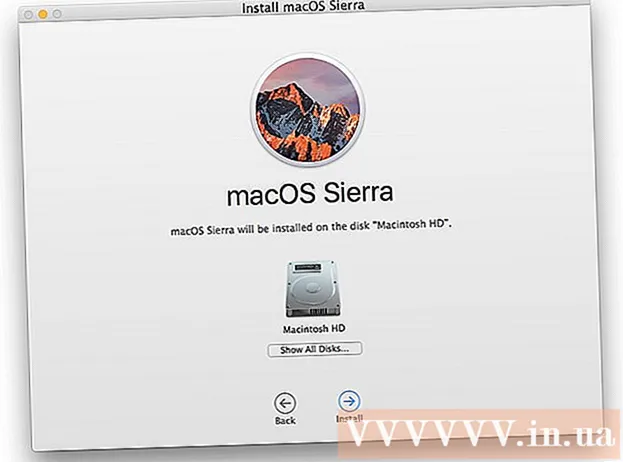

Starten Sie Kali Linux und melden Sie sich an, vorzugsweise als root.

Starten Sie Kali Linux und melden Sie sich an, vorzugsweise als root. Schließen Sie Ihren injektionskompatiblen WLAN-Adapter an (es sei denn, Ihre Karte in Ihrem Computer unterstützt dies).

Schließen Sie Ihren injektionskompatiblen WLAN-Adapter an (es sei denn, Ihre Karte in Ihrem Computer unterstützt dies). Fahren Sie alle drahtlosen Netzwerke herunter. Öffnen Sie ein Terminal und geben Sie ein airmon-ng. Dadurch werden alle drahtlosen Karten aufgelistet, die den Monitor- (und Nichtinjektions-) Modus unterstützen.

Fahren Sie alle drahtlosen Netzwerke herunter. Öffnen Sie ein Terminal und geben Sie ein airmon-ng. Dadurch werden alle drahtlosen Karten aufgelistet, die den Monitor- (und Nichtinjektions-) Modus unterstützen. - Wenn keine Karten angezeigt werden, trennen Sie die Karte, schließen Sie sie wieder an und prüfen Sie, ob sie den Überwachungsmodus unterstützt. Sie können überprüfen, ob die Karte den Überwachungsmodus unterstützt, indem Sie ifconfig in ein anderes Terminal eingeben. Wenn die Karte in ifconfig aufgeführt ist, jedoch nicht in airmon-ng, wird sie von der Karte nicht unterstützt.

Geben Sie "airmon-ng start" gefolgt von der Schnittstelle Ihrer WLAN-Karte ein. Wenn Ihre Karte beispielsweise wlan0 heißt, geben Sie Folgendes ein: airmon-ng start wlan0.

Geben Sie "airmon-ng start" gefolgt von der Schnittstelle Ihrer WLAN-Karte ein. Wenn Ihre Karte beispielsweise wlan0 heißt, geben Sie Folgendes ein: airmon-ng start wlan0. - Die Meldung "(Überwachungsmodus aktiviert)" bedeutet, dass die Karte erfolgreich in den Überwachungsmodus versetzt wurde. Notieren Sie sich den Namen der neuen Monitorschnittstelle mon0.

Art airodump-ng gefolgt vom Namen der neuen Monitorschnittstelle. Die Monitorschnittstelle ist wahrscheinlich mon0.

Art airodump-ng gefolgt vom Namen der neuen Monitorschnittstelle. Die Monitorschnittstelle ist wahrscheinlich mon0.  Zeigen Sie die Airodump-Ergebnisse an. Es wird nun eine Liste aller drahtlosen Netzwerke in Ihrer Nähe zusammen mit vielen nützlichen Informationen darüber angezeigt. Suchen Sie Ihr eigenes Netzwerk oder das Netzwerk, für das Sie zur Durchführung eines Penetrationstests berechtigt sind. Sobald Sie Ihr Netzwerk in der ständig gefüllten Liste gefunden haben, drücken Sie Strg+C. um den Prozess zu stoppen. Notieren Sie sich den Kanal Ihres Zielnetzwerks.

Zeigen Sie die Airodump-Ergebnisse an. Es wird nun eine Liste aller drahtlosen Netzwerke in Ihrer Nähe zusammen mit vielen nützlichen Informationen darüber angezeigt. Suchen Sie Ihr eigenes Netzwerk oder das Netzwerk, für das Sie zur Durchführung eines Penetrationstests berechtigt sind. Sobald Sie Ihr Netzwerk in der ständig gefüllten Liste gefunden haben, drücken Sie Strg+C. um den Prozess zu stoppen. Notieren Sie sich den Kanal Ihres Zielnetzwerks.  Kopieren Sie die BSSID des Zielnetzwerks. Geben Sie nun diesen Befehl ein: airodump-ng -c [Kanal] --bssid [bssid] -w / root / Desktop / [Monitorschnittstelle]

Kopieren Sie die BSSID des Zielnetzwerks. Geben Sie nun diesen Befehl ein: airodump-ng -c [Kanal] --bssid [bssid] -w / root / Desktop / [Monitorschnittstelle]- Ersetzen Sie [Kanal] durch den Kanal Ihres Zielnetzwerks. Fügen Sie die Netzwerk-BSSID ein, in der sich [bssid] befindet, und ersetzen Sie [Monitorschnittstelle] durch den Namen Ihrer Monitorschnittstelle (mon0).

- Ein vollständiger Befehl sollte folgendermaßen aussehen: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Warten. Airodump muss jetzt nur noch das Zielnetzwerk überprüfen, damit wir genauere Informationen darüber erhalten. Wir warten wirklich darauf, dass ein Gerät eine (erneute) Verbindung zum Netzwerk herstellt, und zwingen den Router, den zum Knacken des Kennworts erforderlichen Vier-Wege-Handshake zu senden.

Warten. Airodump muss jetzt nur noch das Zielnetzwerk überprüfen, damit wir genauere Informationen darüber erhalten. Wir warten wirklich darauf, dass ein Gerät eine (erneute) Verbindung zum Netzwerk herstellt, und zwingen den Router, den zum Knacken des Kennworts erforderlichen Vier-Wege-Handshake zu senden. - Auf Ihrem Desktop werden auch vier Dateien angezeigt. Hier wird der Handshake gespeichert, sobald er erfasst wurde. Löschen Sie ihn also nicht! Aber wir werden nicht wirklich darauf warten, dass ein Gerät eine Verbindung herstellt. Nein, das tun ungeduldige Hacker nicht.

- Wir werden tatsächlich ein anderes cooles Tool verwenden, das mit der Aircrack-Suite namens aireplay-ng geliefert wird, um den Prozess zu beschleunigen. Anstatt auf die Verbindung eines Geräts zu warten, verwenden Hacker dieses Tool, um ein Gerät zum erneuten Verbinden zu zwingen, indem sie Deauthentifizierungspakete (Deauth-Pakete) an das Gerät senden, sodass es den Eindruck erweckt, dass es sich um eine neue Verbindung zum Router handelt. Damit dieses Tool funktioniert, muss natürlich zuerst eine andere Person mit dem Netzwerk verbunden sein. Sehen Sie sich also den Airodump-ng an und warten Sie, bis ein Client eintrifft. Dies kann lange oder nur einen Moment dauern, bis sich das erste zeigt. Wenn nach einer langen Wartezeit keine angezeigt wird, ist das Netzwerk möglicherweise jetzt ausgefallen oder Sie sind zu weit vom Netzwerk entfernt.

Führen Sie airodump-ng aus und öffnen Sie ein zweites Terminal. Geben Sie in dieses Terminal den folgenden Befehl ein: aireplay-ng –0 2 –a [Router bssid] –c [Client bssid] mon0.

Führen Sie airodump-ng aus und öffnen Sie ein zweites Terminal. Geben Sie in dieses Terminal den folgenden Befehl ein: aireplay-ng –0 2 –a [Router bssid] –c [Client bssid] mon0. - Die –0 ist eine Verknüpfung für den Todesmodus und die 2 ist die Anzahl der zu sendenden Todespakete.

- -a gibt die bssid des Zugangspunkts (Routers) an; Ersetzen Sie [Router bssid] durch die BSSID des Zielnetzwerks, z. B. 00: 14: BF: E0: E8: D5.

- -c gibt die BSSID-Clients an. Ersetzen Sie [client bssid] durch die BSSID des verbundenen Clients. Dies ist unter "STATION" angegeben.

- Und mon0 bedeutet natürlich nur die Schnittstelle dieser Anzeige; ändere es, wenn deins anders ist.

- Eine vollständige Aufgabe sieht folgendermaßen aus: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Drücken Sie ↵ Geben Sie ein. Sie sehen, wie aireplay-ng die Pakete versendet, und in wenigen Augenblicken sollten Sie diese Meldung im Airodump-ng-Fenster sehen! Dies bedeutet, dass der Handshake protokolliert wurde und das Passwort in der einen oder anderen Form in den Händen des Hackers liegt.

Drücken Sie ↵ Geben Sie ein. Sie sehen, wie aireplay-ng die Pakete versendet, und in wenigen Augenblicken sollten Sie diese Meldung im Airodump-ng-Fenster sehen! Dies bedeutet, dass der Handshake protokolliert wurde und das Passwort in der einen oder anderen Form in den Händen des Hackers liegt. - Sie können das Aireplay-Fenster schließen und auf klicken Strg+C. im Terminal von airodump-ng, um die Überwachung des Netzwerks zu beenden, aber tun Sie dies noch nicht, falls Sie später einige Informationen benötigen.

- Ab diesem Zeitpunkt befindet sich der Prozess vollständig zwischen Ihrem Computer und diesen vier Dateien auf dem Desktop. Von diesen ist .cap besonders wichtig.

Öffnen Sie ein neues Terminal. Geben Sie den Befehl ein: aircrack-ng -a2 -b [Router bssid] -w [Pfad zur Wortliste] /root/Desktop/*.cap

Öffnen Sie ein neues Terminal. Geben Sie den Befehl ein: aircrack-ng -a2 -b [Router bssid] -w [Pfad zur Wortliste] /root/Desktop/*.cap- -a wird von der Aircrack-Methode zum Knacken des Handshakes verwendet, die Methode 2 = WPA.

- -b steht für BSSID; Ersetzen Sie [Router bssid] durch die BSSID des Zielrouters, z. B. 00: 14: BF: E0: E8: D5.

- -w steht für Glossar; Ersetzen Sie [Pfad zur Wortliste] durch den Pfad zu einer heruntergeladenen Wortliste. Zum Beispiel haben Sie "wpa.txt" im Stammordner. Also "/ root / Desktop / *".

- .cap ist der Pfad zur .cap-Datei mit dem Kennwort. Das Sternchen ( *) ist unter Linux ein Platzhalter. Vorausgesetzt, es befinden sich keine anderen .cap-Dateien auf Ihrem Desktop, sollte dies unverändert funktionieren.

- Eine vollständige Aufgabe sieht folgendermaßen aus: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Warten Sie, bis aircrack-ng den Vorgang zum Knacken von Passwörtern gestartet hat. Das Kennwort wird jedoch nur geknackt, wenn sich das Kennwort in dem von Ihnen ausgewählten Wörterbuch befindet. Manchmal ist dies nicht der Fall. Wenn ja, dann können Sie dem Eigentümer gratulieren, dass sein Netzwerk "undurchdringlich" ist, natürlich erst, nachdem Sie jede Wortliste ausprobiert haben, die ein Hacker verwenden oder erstellen könnte!

Warnungen

- Das Einbrechen in das WLAN einer anderen Person ohne Erlaubnis wird in den meisten Ländern als illegale Handlung oder Straftat angesehen. Dieses Tutorial dient zum Durchführen eines Penetrationstests (Hacken, um ein Netzwerk sicherer zu machen) und zum Verwenden Ihres eigenen Testnetzwerks und Routers.

Notwendigkeiten

- Eine erfolgreiche Installation von Kali Linux (was Sie wahrscheinlich bereits getan haben).

- Ein drahtloser Adapter, der für den Injektions- / Überwachungsmodus geeignet ist

- Ein Glossar, mit dem versucht wird, das Handshake-Passwort nach dem Festschreiben zu "knacken"